Спустя несколько лет уязвимости аппаратной безопасности Spectre и Meltdown затронули широкий спектр процессоров от Intel, AMD, Arm и других. Но недавно обнаруженная уязвимость аппаратной безопасности затрагивает, в частности, Atom, Celeron и Pentium от Apollo Lake, Gemini Lake, Denverton… маломощные процессоры, которые мы часто рассматриваем в CNX Software.

Исследователям удалось активировать логику тестирования или отладки во время выполнения для некоторых маломощных процессоров Intel, которые они могли бы использовать для повышения привилегий, получения “ключа шифрования предохранителя”, известного как “предохранитель ключа набора микросхем”, уникального для каждого процессора, и доступа к зашифрованным данным. Однако большинству людей не нужно паниковать, поскольку для взлома потребуется физический доступ к устройству, и Intel заявляет, что выпускает обновления прошивки, чтобы уменьшить уязвимость. Тем не менее, устройствам и информацией, обладающей особой ценностью следует особенно позаботиться о безопасности, поскольку взлом занимает всего 10 минут, а в случае кражи или потери ноутбука опытный злоумышленник имеет возможность получить доступ к контенту, даже если он зашифрован.

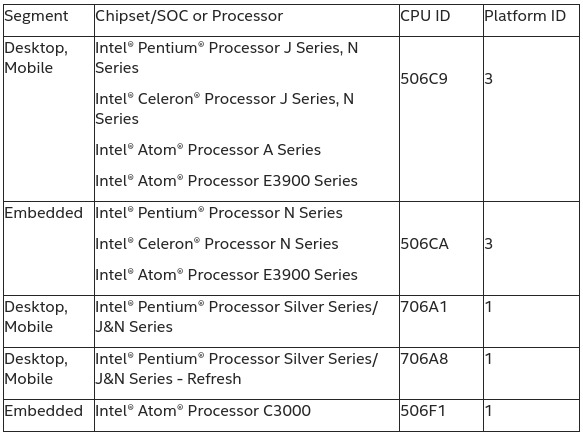

Корпорация Intel выпустила уведомление об уязвимости с высоким рейтингом серьезности и выпустила обновление прошивки, а это значит, что обновление будет поступать от производителей. Учитывая, как часто конечные пользователи обновляют UEFI/BIOS, уязвимость, вероятно, сохранится во многих устройствах на долгие годы. Intel предоставила следующий список процессоров, которых это затронет:

Нам ясно, как это соотносится с реальной частью процессора. Но вы можете проверить идентификатор процессора в Windows с помощью AIDA64 или собственной утилиты Intel, а в Linux мы смогли запустить программу cpuid в терминале:

Crayon Syntax Highlighter v_2.7.2_beta

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

cpuid | grep serial

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

PSN: processor serial number = false

processor serial number = 0081–0F10–0000–0000–0000–0000

|

[Format Time: 0.0005 seconds]

В нашем ноутбуке установлен AMD Ryzen 7 2700U, а CPUID – 810F10. Некоторые веб-сайты утверждают, что у них есть список идентификаторов ЦП, но их нелегко найти, поэтому, если у вас нет устройства с собой, можно загрузить последнее руководство по обновлению микрокода, чтобы проверить CPUID. Например, идентификатор процессора 706A8, платформа 1 соответствует:

- Процессор Intel Pentium Silver J5040

- Процессор Intel Pentium Silver N5030

- Процессор Intel Celeron J4125

- Процессор Intel Celeron J4025

- Процессор Intel Celeron N4020

- Процессор Intel Celeron N4120

которые являются процессорами семейства Gemini Lake Refresh.

Если вы хотите получить более подробную информацию о самой уязвимости оборудования, посетите страницу CVE (сейчас она в основном пуста), статью Arstechnica или сообщение в блоге Positive technologies, в которых частично говорится:

Одним из примеров реальной угрозы являются утерянные или украденные ноутбуки, которые содержат конфиденциальную информацию в зашифрованном виде … Используя эту уязвимость, злоумышленник может извлечь ключ шифрования и получить доступ к информации внутри портативного компьютера. Ошибка также может быть использована в целевых атаках по всей цепочке поставок. Например, сотрудник поставщика устройств на базе процессоров Intel теоретически может извлечь ключ микропрограммы Intel CSME и развернуть шпионское ПО, которое не обнаружит программное обеспечение безопасности. Эта уязвимость также опасна, поскольку она облегчает извлечение корневого ключа шифрования, используемого в технологиях Intel PTT (Platform Trust Technology) и Intel EPID (Enhanced Privacy ID) в системах защиты цифрового контента от незаконного копирования.

На автомобильный рынок также может повлиять недостаток аппаратной безопасности, поскольку встроенный процессор Intel Atom E3900 Apollo Lake используется производителями автомобилей более чем в 30 моделях, предположительно включая Tesla Model 3. Процессоры Atom C3000 Denverton обычно используются в сети. устройств (например, брандмауэра), поэтому также важно исправить их.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.