BrakTooth — это семейство новых уязвимостей безопасности в коммерческих стеках Bluetooth Classic с закрытым исходным кодом, которые варьируются от отказа в обслуживании (DoS) через сбои микропрограмм и взаимоблокировки до выполнения произвольного кода (ACE) в некоторых IoT-устройствах.

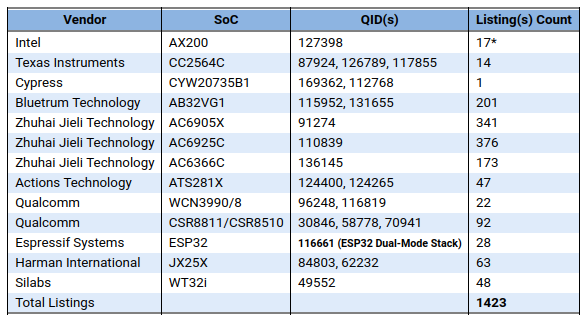

Команда из Сингапура обнаружила 16 новых уязвимостей безопасности после оценки 13 устройств Bluetooth от 11 поставщиков, но после просмотра списка сертифицированных устройств Bluetooth с затронутыми процессорами они пришли к выводу, что это может повлиять на 1400 устройств.

Мы можем видеть, что список процессоров, затронутых BrakTooth, включает некоторые знакомые имена, такие как Intel AX200 (встречается во многих ноутбуках и компьютерах благодаря карте M.2), Espressif Systems ESP32, Texas Instruments CC2564C, Qualcomm CSR8811/CSR8510, плата Bluetrum AB32VG1 (на основе AB5301A SoC), который мы рассмотрели на днях, и многое другое…

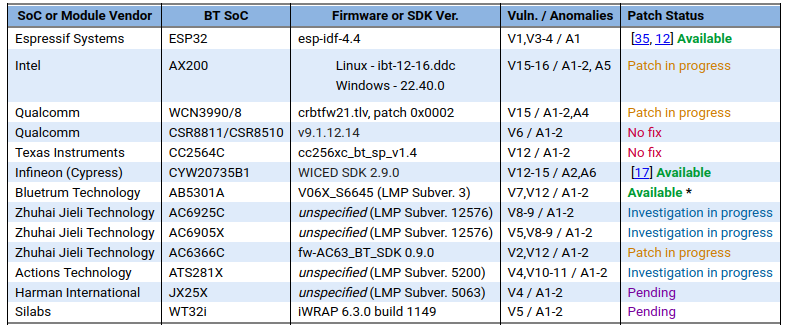

Хорошей новостью является то, что большинство поставщиков либо уже представили патч, либо работают над ним.

Espressif, Infineon (ранее Cypress) и Bluetrum уже выпустили наборы исправлений для своих прошивок. Очень важно обновить прошивку ESP32, так как они были единственным поставщиком, который мог выполнять произвольный код (ACE). Harman International и Silbas по-прежнему отображаются как ожидающие рассмотрения, поскольку статус неизвестен.

Qualcomm будет работать над исправлением для WCN3990/8, но не для CSR8811/CSR8510, в то время как Texas Instruments будет работать над решением проблем для CC2564C, только если клиенты запросят это, как описано ниже:

Производитель Texas Instruments успешно воспроизвел проблему безопасности, однако на данном этапе не планирует выпуск патча. В частности, согласно команде Texas Instruments PSIRT, они будут рассматривать возможность выпуска патча только в том случае, если этого потребуют клиенты.

Наша команда обратилась в Qualcomm, чтобы узнать, будет ли доступен патч для затронутых устройств. Нам сообщили, что они работают над исправлением для WCN3990/8 и что проблема безопасности, о которой сообщалось в Qualcomm CSR8811A08, была исправлена с 2011 года только для версий ROM A12 и выше. Тем не менее, новые продукты в 2021 году все еще будут перечислены с использованием CSR8811A08, который не планируется исправлять. Более того, исправление проблемы на на CSR8510A10 …. невозможно… из-за нехватки места для патча в ПЗУ.

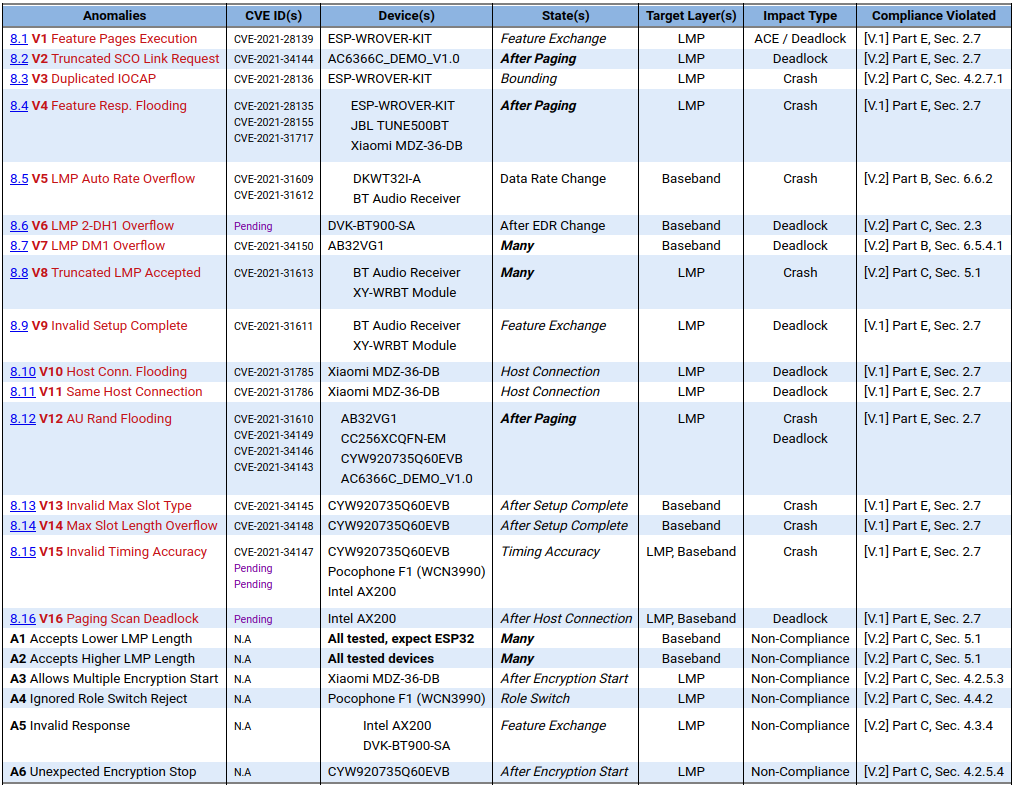

Вы можете найти полную информацию об уязвимостях, перечисленных выше, в исследовательском документе.

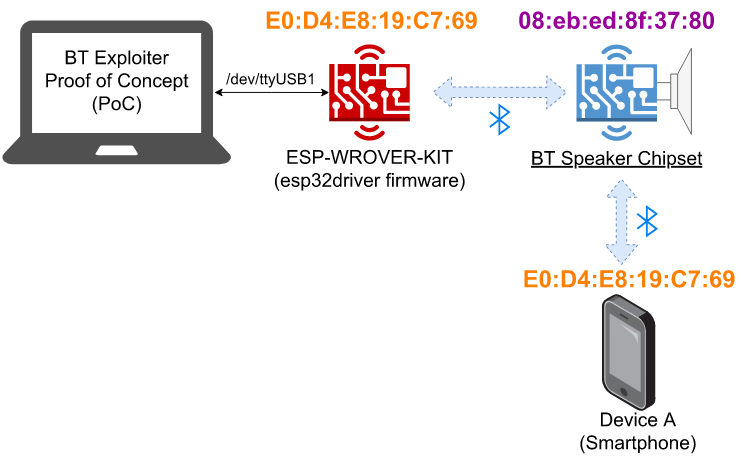

Положительным моментом этих уязвимостей является то, что у нас есть новый инструмент для работы с с классическим анализатором ESP32 Bluetooth. Утилита с открытым исходным кодом, разработанная Матеусом Гарбелини для выявления трех уязвимостей BrakTooth на ESP32, не взаимодействует с сетью Bluetooth, как пассивные анализаторы, а в качестве активного анализатора она подключается к удаленному устройству BT(BR/EDR target) и позволяет тестировать протокол BT вплоть до уровня Baseband, руководствуясь стеком хоста BT, таким как blue-kitchen. Классический анализатор ESP32 Bluetooth может работать на недорогих платах, таких как ESP32-DOIT или ESP32-DevKitC.

Вы можете увидеть, как уязвимости BrakTooth могут быть использованы с помощью подключения типа «отказ в обслуживании» с использованием гарнитуры Bluetooth в качестве тестового устройства.

Инструмент BrakTooth PoC доступен исследователям, производителям полупроводников, модулей Bluetooth и OEM-производителям только до 30 октября 2021 года, после чего он будет обнародован.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.