Еще в 2014 году компания Inverse Path выпустила донгл USB Armory computer под управлением Linux с карты MicroSD, предназначенный для приложений безопасности. В 2017 году, компания была куплена F-Secure Foundry, и теперь она запустила еще одну краудфандинговую кампанию для обновленной версии устройства.

USB Armory Mk II сохраняет аналогичный форм-фактор USB-донгла, но заменяет процессор NXP i.MX53 Cortex-A8 на более эффективный процессор NXP i.MX 6ULZ Arm Cortex-A7, порт USB типа A на современный порт USB-C, добавляет 16 ГБ флэш-памяти eMMC, возможность подключения Bluetooth 5 LE и новые функции безопасности.

Технические характеристики USB Armory Mk II:

- SoC — NXP i.MX6ULZ Arm Cortex-A7 с тактовой частотой 900 МГц

- Системная память — 512 МБ ОЗУ DDR3

- Память — 16 ГБ флэш-памяти eMMC + внешний microSD

- Связь — Bluetooth 5 LE + Mesh модуль (U-blox ANNA-B112) с микроконтроллером Arm Cortex-M4 (nRF52832)

- USB — 2х порта USB тип C: 1х разъем DRP (Dual Role Power) + 1х разъем UFP (выходной порт)

- Защитная микросхема HW — микрочип ATECC608A + элементы защиты NXP A71CH

- Расширение — 8x GPIO через отладочную плату (UART, SPI, I²C)

- Разное — 2х светодиода, ползунковый переключатель для выбора режима загрузки между eMMC и microSD

- Размеры — 66 мм x 19 мм x 8 мм (без корпуса, включая разъем USB-C)

Плата будет поставляться в корпусе, как показано ниже.

USB-донгл может работать с различными дистрибутивами Linux, такими как Debian и Ubuntu, а также с загрузкой Android и FreeBSD с флэш-памяти eMMC или с карты MicroSD. Эмуляция USB-устройства позволяет использовать CDC Ethernet, запоминающее устройство, HID и т. д.

Некоторые потенциальные приложения безопасности, которые стали возможными благодаря USB Armory Mk II, включают в себя современное запоминающее устройство с автоматическим шифрованием, антивирусное сканирование, аутентификацию хост-устройства и самоуничтожение данных…, клиент OpenSSH и агент для ненадежных хост-устройств, таких как интернет-киоски, VPN-маршрутизатор для конечных компьютеров, сквозное VPN-туннелирование, менеджер паролей со встроенным веб-сервером, портативная платформа для тестирования на проникновение и так далее.

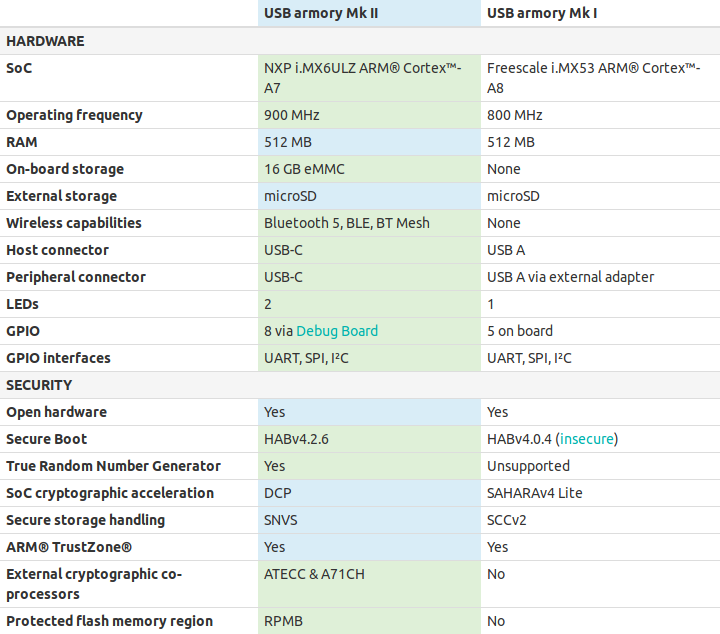

В приведенной выше таблице показана разница между новым донглом Mk II и оригинальным донглом USB Armory, и хотя аппаратные функции просты для понимания, для некоторых функций безопасности может потребоваться краткое объяснение:

- HABv4 — это последняя версия High Assurance Boot v4, дополнительной функции в процессорах i.MX, которая позволяет встроенному загрузочному ПЗУ внутри кристалла аутентифицировать исходный загрузчик с помощью цифровой подписи. HABv4.2.6, очевидно, более безопасен чем более старый HABv4.0.4.

- Модуль Data Co-Processor (DCP), найденный в i.MX6ULZ, обеспечивает поддержку общих функций шифрования и хеширования, обычно используемых для функций безопасности. Драйвер модуля DCP предоставляет свои алгоритмы через интерфейс Crypto API в Linux.

- Безопасное энергонезависимое хранилище (SNVS), вновь обнаруженное в i.MX6ULZ, является надежным энергонезависимым хранилищем, которое включает в себя безопасное RTC, механизм состояния безопасности, управление главным ключом, а также обнаружение и создание отчетов о нарушениях/несанкционированном доступе. Доступ к нему осуществляется через специальный случайный 256-битный ключ OTPMK, читаемый только DCP, который встроен в каждый SoC на заводе.

- Защищенные блоки памяти воспроизведения (RPMB) eMMC имеют защищенный от воспроизведения доступ с аутентификацией к флэш-памяти, используя общий секретный ключ между хост-устройством и eMMC.

USB Armory Mk II запущен на Crowd Supply и, за несколько часов, уже превзошел свой целевой объем финансирования в 20 000 долларов. Взносы начинаются с 149 долларов США с бесплатной доставкой в США и 15 долларов США с остальным миром. Поставка запланирована на конец декабря 2019 года, то есть, если все пойдет по планам, спонсоры должны получить свои устройства в январе 2020 года.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.