Протокол безопасности транспортного уровня (TLS), иногда неправильно называют предшественником Secure Sockets Layer (SSL), который помогает защитить сообщения по сети с помощью симметричной криптографии и, необязательно, криптографии с открытым ключом (так называемая асимметричная криптография).

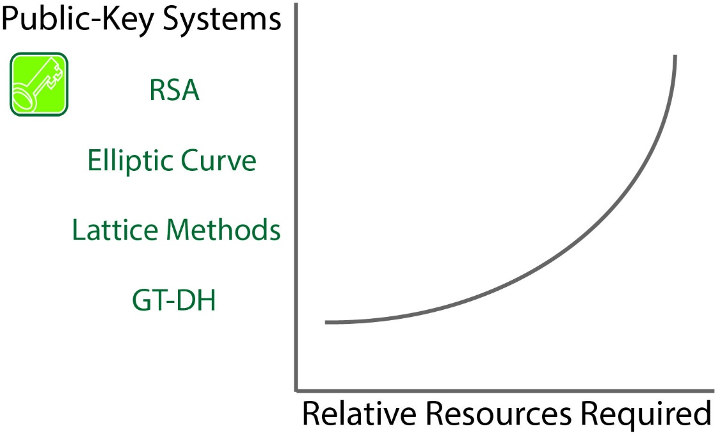

Это хорошо работает на серверах и компьютерах, но с Интернетом вещей даже узлы с низким энергопотреблением будут пользоваться безопасной связью. Проблема заключается в том, что современные общепринятые протоколы открытых ключей типа RSA и Диффи-Хеллмана занимают объем памяти, который не подходит для систем с микроконтроллерами с ограниченными ресурсами, например, на основе Arm Cortex-M0, а также может возникнуть проблемы с потреблением энергии, так как многие из них работают от батареи.

Мы затронули эту тему сегодня потому, что в расписании Arm Techcon 2019, на встрече с корпорацией SecureRF заявлено выступление под названием «Когда речь идет о подключении IoT-устройств

, маленький насколько мал?», возможно речь пойдет о лучшей альтернативе для ограниченных в ресурсах микроконтроллеров — безопасности на основе ECC и RSA TLS, которая основана на «Group Theoretic Cryptography(GTC)», разработанной специально для процессоров с низким ресурсом.

GTC, как говорят, обеспечивает квантово-устойчивые замены для ECDH и ECDSA, которые позволяют процессору с низким ресурсом безопасно обмениваться данными со шлюзовыми устройствами по открытому каналу. На мероприятии компания продемонстрирует микроконтроллер на базе Arm Cortex-M0, обеспечивающий защиту от подделок и защиту данных для расходных материалов в устройстве, когда система передает аналитику на свое хост-устройство, а затем на облачный сервер, без запуска ОС или использование TLS.

Это все, что мы знаем из презентации Arm Techcon, но на сайте SecureRF также есть страница, на которой представлены основные сведения о возможностях и преимуществах их решений на базе GTC:

- Аутентификация — включает проверку подлинности между устройствами. Коды аутентификации сообщений и цифровые подписи могут использоваться для обеспечения целостности данных от модификации или подделки. Эта криптографическая функция используется в приложениях по борьбе с контрафакцией.

- Защита данных — защищает весь передаваемый поток данных, включая команды и информацию.

- Шифрование и дешифрование — тип защиты данных, который использует процесс маскирования информации, чтобы сделать ее нечитаемой без специальных знаний. Шифрование данных с помощью протокола управления ключами позволяет доверенным пользователям читать данные.

- Дополнительная безопасность — протоколы согласования ключей, хэш-функции и потоковые шифры

Компания утверждает, что GTC обеспечивает в 100 раз лучшую производительность по сравнению с другими коммерчески доступными протоколами. Они также имеют страницу наборов инструментов с программными и аппаратными средствами защиты, включая IoT Embedded Security SDK с предварительно скомпилированными процедурами на языке C и ассемблере, которые реализуют их квантово-устойчивое соглашение о криптографическом ключе и функции цифровой подписи.

Кроме простой диаграммы, приведенной выше, нам не удалось найти какой-либо конкретной информации об объеме памяти или энергопотреблении. В этом техническом документе немного подробнее рассказывается о криптографии с закрытым и открытым ключами и о том, как работает SecureRF GTC:

Основа криптосистемы с открытым ключом SecureRF основана на трех различных областях математики: теория кос; теория матриц с полиномиальными элементами (выражения конечной длины, построенные из переменных); и модульная арифметика. В ее основе лежит узкоспециализированная функция (заменяющая стандартные операции системы), известная как E-Multiplication, которая объединяет эти математические инструменты и позволяет системе обеспечивать высокоскоростную защиту, не перегружая память и доступную мощность. Эта основная функция очень устойчива к обратному проектированию. Структурно криптосистема SecureRF’s public-key Group Theoretic с открытым ключом имеет тип Диффи-Хеллмана (GT-DH).

Пытливые умы могут также найти дополнительную информацию в других документах и технических презентациях.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.