Когда мы писали о расписании Embedded Linux Conference 2019 несколько дней назад, мы узнали, что в одном из выступлений планируется использовать аппаратный комплект E-ALE для сессии. Никогда ранее мы не слышал об этом комплекте. Быстрый поиск привел нас на сайт e-ale.org, где объясняется, что E-ALE обозначает Embedded Apprentice Linux Engineer.

Программа обучения предназначена для инженеров по встраиваемых системах, имеющих опыт разработки микропрограмм для микроконтроллеров, которым необходимо перейти на встраиваемые системы на базе Linux. Обучение проводится только лично (без вебинара) на существующих конференциях по Embedded Linux и состоит из 8–9 семинаров продолжительностью от 2 до 3 дней. Обычно начинается с презентации по одному предмету, после чего следует лабораторное время для отработки полученных навыков.

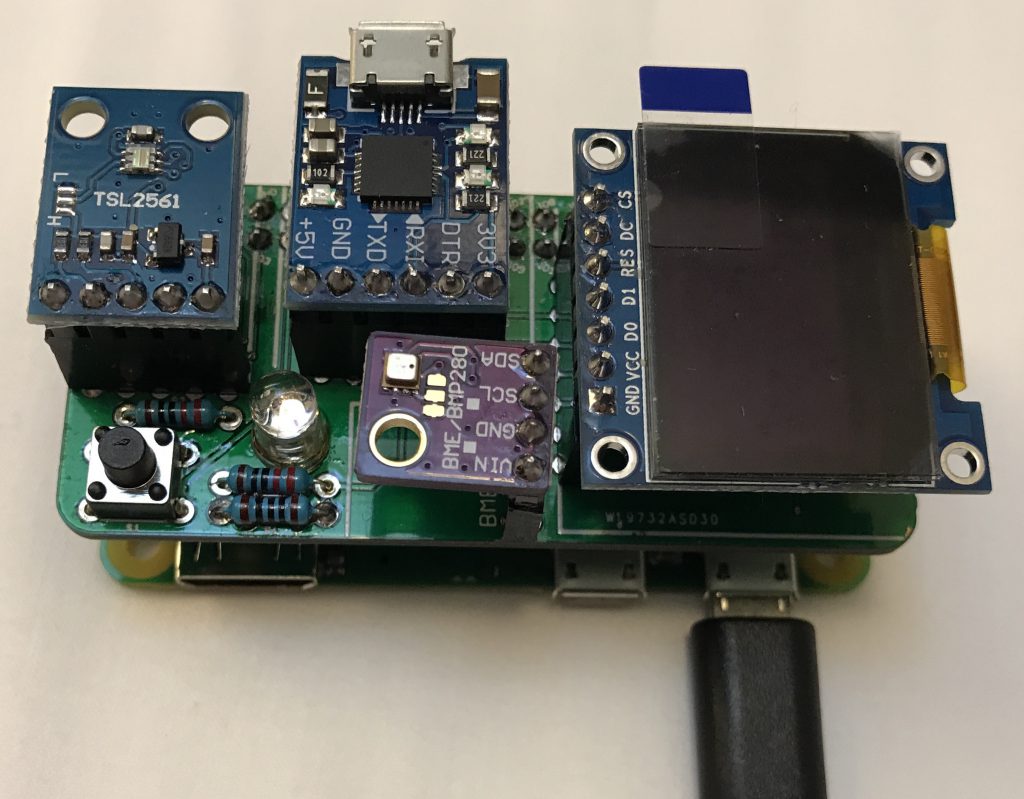

Комплект E-ALE для LCA2019 — Raspberry Pi Zero WH, Floral Bonnet, датчики и дисплей

Обучение проводится на каждой конференции с использованием комплекта E-ALE, но оно не относится к конкретной аппаратной платформе. На большинстве конференций надстройки PocketBeagle и BaconBits используются для лабораторных сессий, но, например, в этом году в LCA (linux.conf.au) семинары E-ALE проводились на Raspberry Pi Zero WH с Floral Bonnet «HAT» для подключения датчиков, последовательной платы USB и OLED-дисплея.

Если вы заинтересованы, но не можете посетить тренинг лично или предпочитаете учиться самостоятельно, слайды и код доступны на сайте материалов курса и на Github. Слайды лицензированы в соответствии с CC BY-SA и кодом под лицензией GPL/MIT. Если организаторы конференции позволяют, сессии также загружаются на YouTube.

Важным моментом является то, что E-ALE — это проект с открытым исходным кодом, состоящий из членов сообщества и компаний, которые хотят помочь людям войти в программирование на Embedded Linux. Все материалы пожертвованы, а инструктора-волонтеры, и комплекты оборудования оценены настолько низко насколько возможно только, чтобы покрыть затраты.

Ниже приведен плейлист ELC A8201 ELC 2018 с 14 часами обучения аппаратному обеспечению PoketBeagle, модулям ядра, драйверам SPI и I2C, U-boot, отладке GDB, buildroot и многому другому.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.