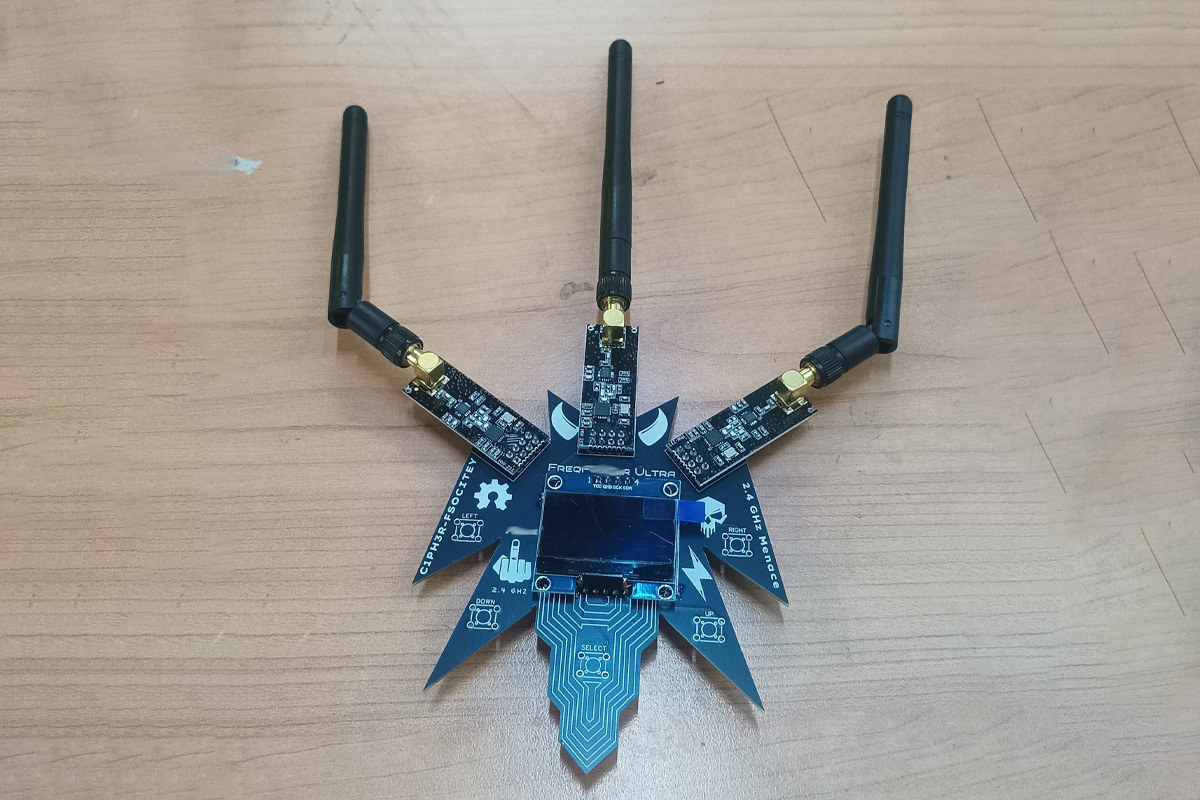

Разработанный HoneyHoneyTrading, модуль ESP32 Marauder 5G – Apex 5 представляет собой инструмент для хакинга и пентеста на базе ESP32-C5 для Flipper Zero, с двухдиапазонным WiFi 6 (2.4 ГГц и 5 ГГц), двумя Sub-GHz радиомодулями (868 МГц и 433 МГц), радиомодулем NRF24 и встроенным GPS.

Этот новый модуль для Flipper Zero можно считать улучшенной версией ESP32 Marauder – Double Barrel 5G , так как он не полагается на двухчиповую конфигурацию для работы в диапазоне 5 ГГц, используя вместо этого двухдиапазонные возможности ESP32-C5. Слот для карты microSD обеспечивает хранение данных, и устройство также может сохранять данные напрямую на карту microSD Flipper Zero. Он также оснащен пятью антеннами, включая WiFi, Sub-GHz, nRF24 и GPS, а также отдельными светодиодными индикаторами для активности Sub-GHz радиомодулей и nRF24. Также присутствует аппаратная кнопка для переключения между режимами Sub-GHz 433 МГц и 868 МГц, порт USB-C и боковая кнопка для управления питанием и прошивки. Области применения включают исследование безопасности беспроводных сетей, RF-анализ, тестирование протоколов, эксперименты в стиле wardriving (с ограничениями в первой партии) и общее расширение возможностей Flipper Zero в одном компактном устройстве.