Отчет Eclipse IoT Survey за прошлый год свидетельствует о том, что безопасность является одной из основных причин развития IoT-устройств. По мере увеличения количества IoT и встраиваемые устройств мы видим постоянный рост потребности в проблемах безопасности в IoT и встраиваемых устройствах. Конечные клиенты и покупатели устройств ожидают большего от безопасности, чтобы получить представление о безопасности и рисках, связанных с их подключенными устройствами.

Безопасность требует времени и усилий, поэтому, когда новый продукт выводится на рынок по коммерческим причинам, может потребоваться компромисс безопасности. Кроме того, у организаций нет возможностей и инструментов для получения подробной информации о безопасности подключенных устройств. В основном это связано со сложной цепочкой сторонних продуктов.

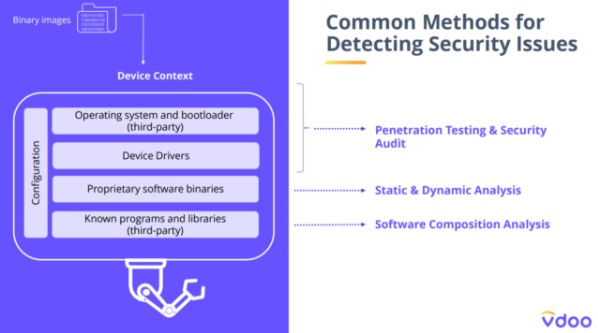

Методы обнаружения проблем безопасности

Анализ состава программного обеспечения (SCA) позволяет организациям идентифицировать сторонние компоненты, которые были интегрированы во все приложения. Для каждого из этих компонентов он определяет уязвимости CVE в открытой безопасности или уязвимости в компонентах с открытым исходным кодом. Статический анализ используется для встраиваемого кода и инструментов динамического анализа, которые выполняют задачи при запуске двоичных файлов программного обеспечения для поиска уязвимостей. Инструменты проникновения используются для сканирования кода с целью выявления вредоносного кода в приложениях, который может привести к нарушению безопасности. Аудит безопасности аналогичен тестированию на проникновение.

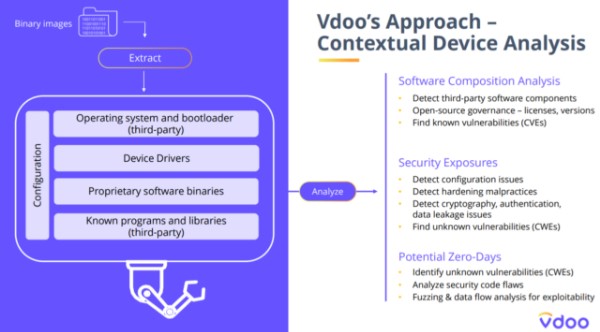

Решения

Вышеупомянутые методы объединены в платформу VDOO. Он начинается с двоичного образа устройства в виде программного обеспечения устройства в двоичном формате и загружается в устройство. Во многих случаях это односторонний доступ злоумышленников к системе. Затем используйте комбинацию методов анализа и машинного обучения для обнаружения известных уязвимостей CVE, обнаружения сторонних программных компонентов. Наконец, определите потенциальные нулевые дни, найдя проблемные части кода и проанализировав их на предмет использования в контексте устройства, используя анализ потока данных, символьное выполнение и фаззинг.

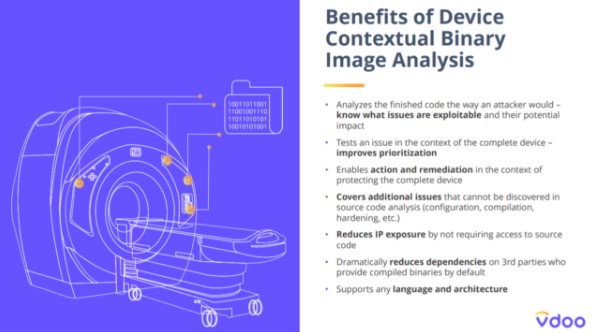

Преимущества этого решения

Он анализирует готовый код так, как это сделал бы злоумышленник, это поможет узнать, какие проблемы можно использовать, и их потенциальное влияние на систему. Он также охватывает дополнительные проблемы, которые нельзя обнаружить при анализе исходного кода. Это значительно снизит зависимость от сторонних поставщиков, которые предоставляют скомпилированные двоичные файлы и поддерживают любой язык и архитектуру.

Источник: Все изображения взяты из выступления Яниза Ниссенбойма на

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.