Время от времени в новостях мы слышим о критических уязвимостях безопасности, но новые на самом деле обнаруживаются ежедневно. Поэтому было бы неплохо перед его покупкой продукта или, что еще важнее, началом проекта, иметь какую-то поисковую систему, позволяющую выяснить, какие известные уязвимости безопасности у данного продукта или процессора могут быть.

SAUCS делает именно это, имея роботов, проверяющих список обновлений CVE , анализирующих поток XML и форматирующих его. Вы можете искать продукты или процессы, или подписаться на обновления и получать их по электронной почте, как только новые изменения будут обнаружены, в зависимости от выбранных вами поставщиков и продуктов.

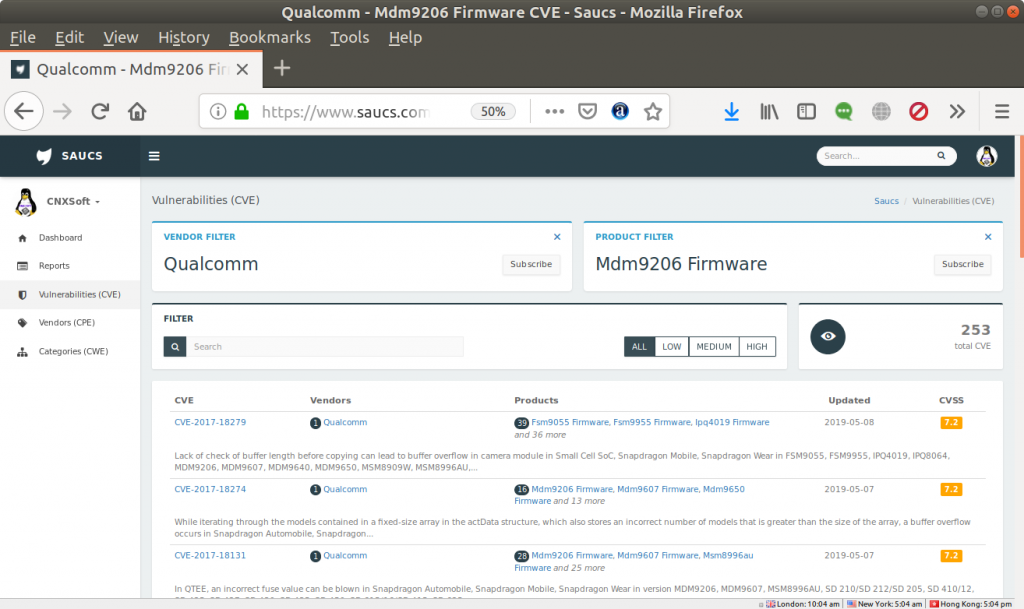

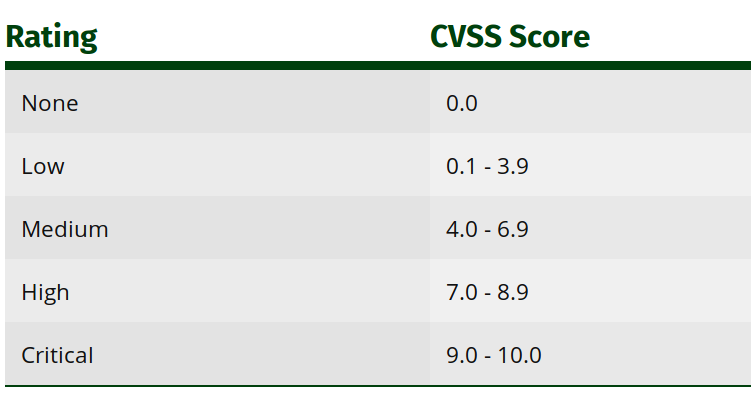

Мы узнали о SAUCS благодаря комментарию Томаса, который указал, что процессор Qualcomm MDM9607, обнаруженный в модуле LTE Quectel EC25, имеет довольно длинный список CVE (Общеизвестные уязвимости) при использовании, установленной по умолчанию, прошивки, что отражено на скриншоте выше. Каждая запись CVE ранжируется по ее оценке CVSS (Общая система оценки уязвимостей).

Это интересный инструмент, но следует помнить о его ограничениях, поскольку он настолько хорош, насколько доступна общедоступная информация. Например, если вы ищете Allwinner, вы найдете только три записи CVE средней серьезности, которые вряд ли отражают реальность. Это означает, что он будет наиболее полезен для поиска более известных продуктов, услуг или процессоров.

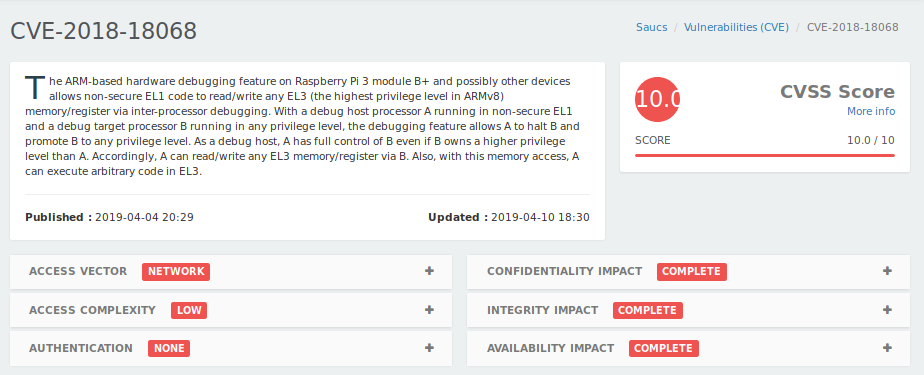

При поиске Raspberry Pi нам удалось найти только одну запись CVE, но она считается критической.

Впервые он был опубликован 04 апреля этого года со следующим описанием:

Функция аппаратной отладки на основе ARM в модуле Raspberry Pi 3 B + и, возможно, на других устройствах позволяет незащищенному коду EL1 считывать/записывать любое устройство памяти/журнал записей EL3 (самый высокий уровень привилегий в ARMv8) посредством межпроцессорной отладки. С хост-процессором отладки A, работающим в незащищенном EL1, и целевым процессором B отладки, работающим на любом уровне привилегий, функция отладки позволяет A останавливать B и повышать уровень B до любого уровня привилегий. Как узел отладки, A имеет полный контроль над B, даже если B владеет более высоким уровнем привилегий, чем A. Соответственно, A может читать/записывать любое устройство памяти/журнал записей EL3 через B. Кроме того, с этим доступом к памяти, A может выполнять произвольный код в EL3.

В документе под названием «Понимание безопасности функций отладки Arm» объясняется, как реализовать то, что они называют, атакой NAILGUN. Он влияет не только на Raspberry Pi 3 B +, но и на другое оборудование, такое как плата разработки Arm Juno, мини-узлы и серверы Packet Arm на базе Hauawei Kirin 620 и Cavium ThunderX, соответственно, а также мобильные устройства от Google, Samsung, Xiaomi, Huawei и Motorola. Атака NAILGUN не зависит от программных ошибок, поэтому это проблема в функциях отладки Arm. Есть контрмеры, которые могут быть реализованы.

Вы можете сами опробовать в SAUCS и обнаружить уязвимости в безопасности, которые могут повлиять на ваши устройства.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.