Несколько дней назад с заправочной станции было украдено около 400 галлонов топлива. Это было сделано с помощью специального пульта, позволяющего перевести ее в «режим раздачи» и получить топливо бесплатно. Это не первый случай в мире. На протяжении многих лет заправочные станции взламывались различными способами, причем некоторые из них работали под управлением операционной системы Linux и подключались к Интернету точно так же, как маршрутизатор.

Ранее мы отмечали, что устройства, подключенные к Интернету, такие как IP-камеры и маршрутизаторы, часто не безопасны, поскольку большинство из них были настроены с учетными данными по умолчанию (имя пользователя/пароль). В 2016 году мы также заметили, что изменение учетных данных по умолчанию может не помочь, так как telnet-порт нашего модема-маршрутизатора был открыт и настроен с использованием учетных данных по умолчанию.

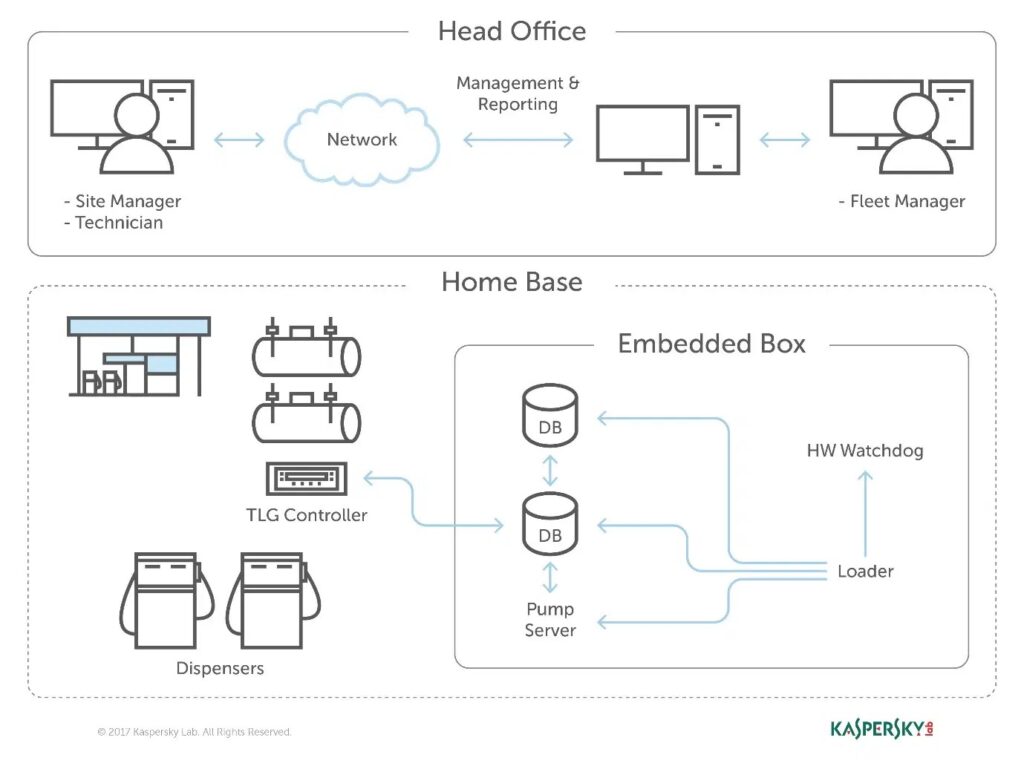

Заправочные станции имеют гораздо больше общего с роутерами, чем мы могли бы подумать, как сообщает FOX 8, многие модели поставляются с кодом доступа по умолчанию, который не всегда может быть изменен менеджером АЗС, а с помощью специального пульта можно изменить пароль, цену и другие параметры. Некоторые заправочные станции также являются частью Интернета вещей, и все заправочные станции подключены к облаку через шлюзы (ниже называемые «встроенными блоками») для обеспечения удаленного мониторинга, но это также создает уязвимости в системе безопасности, как отмечено в исследовании «Лаборатории Касперского» в 2018 году.

Они заметили встраиваемую приставку под управлением Linux с крошечным httpd-сервером, отвечающую за управление каждым компонентом станции, включая диспенсеры, платежные терминалы и многое другое. Этот встроенный блок был подключен к Интернету, и поиск определенной строки в таком сервисе, как Shodan, позволил найти более 1000 встроенных блоков, установленных по всему миру. На момент исследования Касперский заявил, что около 29% заправочных станций в Индии и 27% в США были подключены к Интернету.

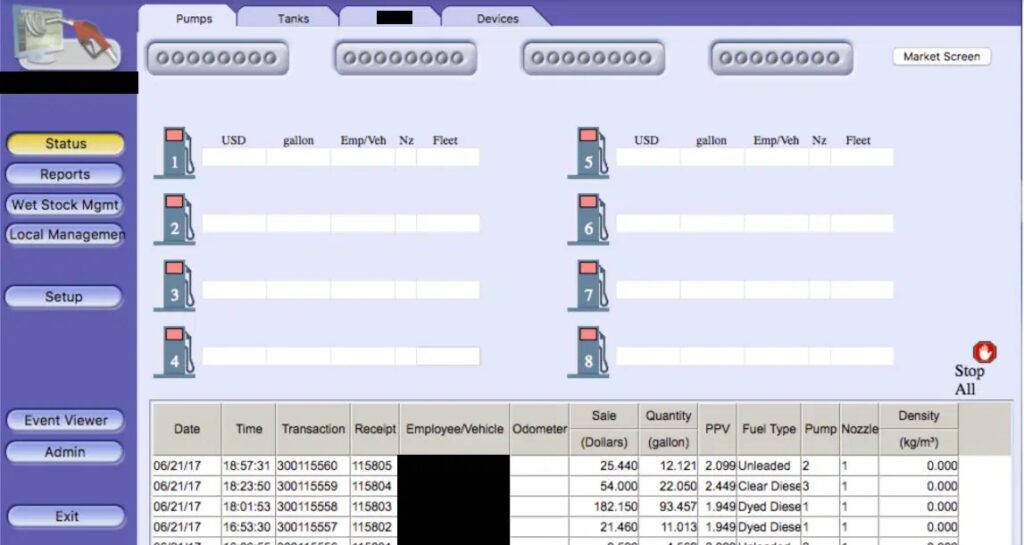

Руководства пользователя от производителя встраиваемой приставки включали снимки экрана, учетные данные по умолчанию, различные команды и пошаговое руководство о том, как получить доступ и управлять каждым из интерфейсов, и для доступа к приборной панели не требовался особый опыт. «Лаборатория Касперского» «поняла, насколько устарело устройство, когда мы поняли, что оно работает и доступно удаленно с использованием служб, которые вы не ожидаете увидеть в современных устройствах», поэтому есть все основания полагать, что порты HTTP (80) и telnet (23) были открыты…

Получив доступ к панели инструментов можно:

- Выключить все топливные системы

- Изменить цену заправки

- Собрать информацию о номерных знаках транспортных средств и идентификационных данных водителя

- Остановить работу станции

- Выполнить код на блоке контроллера

- Свободно перемещаться по сети АЗС

Дальнейшее исследование прошивки также выявило жестко закодированные имя пользователя и пароль, а также небезопасный код, позволяющий выполнять удаленный код. Эти уязвимости были устранены четыре года назад, но еще неизвестно, были ли обновлены все уязвимые встроенные блоки (шлюзы).

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.