В последние месяцы произошло несколько широко разрекламированных хакерских атак, включая взлом SolarWinds и кибератаку по Colonial pipeline. Эти две атаки были особенно дорогостоящими и разрушительными, и правительство США издало распоряжение, в котором перечисляются некоторые требования по усилению кибербезопасности.

Список требований довольно длинный, но то, что действительно привлекло наше внимание — раздел «Повышение безопасности цепочки поставок программного обеспечения», в котором указано:

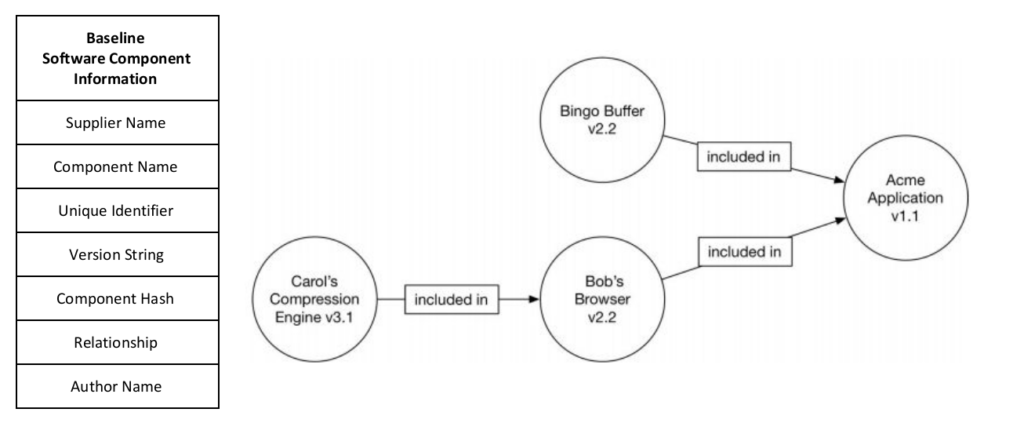

(vii) предоставление покупателю Спецификации программного обеспечения (SBOM) для каждого продукта напрямую или путем публикации его на общедоступном веб-сайте;

Спецификации обычно используются для проектирования оборудования, но идея, лежащая в основе спецификации программного обеспечения, состоит в том, чтобы убедиться, что устаревшие программные библиотеки с известными уязвимостями не включены в конкретную программу.

Отчет 2021 по безопасности и анализу рисков с открытым исходным кодом (OSSRA) выявляет уязвимости и конфликты лицензий, обнаруженные в более чем 1500 кодовых базах в 17 отраслях, поэтому, помимо аспекта безопасности, перечень материалов по программному обеспечению также может помочь выявить несоответствие лицензий с открытым исходным кодом.

Как отмечалось в статье EETimes, которая привлекла наше внимание к этой теме, SBOM не являются идеальным решением, поскольку программное обеспечение может иметь огромный список компонентов, и любые изменения, внесенные компанией-разработчиком программного обеспечения, должны быть задокументированы. Флаги компиляции и конкретное используемое оборудование делают задачу еще более сложной. Например, ядро может быть подвержено уязвимостям Spectre и Meltdown , но некоторые аппаратные платформы обладают иммунитетом (например, процессор Cortex-A53), поэтому это необходимо учитывать.

Рон Браш, директор по анализу кибербезопасности Verve Industrial Protection, также сказал EE Times, что вы можете просто предоставить список библиотек и других программных компонентов, а вместо этого необходимо четко идентифицировать уязвимости, чтобы помочь пользователям, разработчикам и владельцам активов.

Мне должен иметь панель мониторинга, которая четко показывает мне риски, а не просто список программных компонентов. Последнее не поможет мне как владельцу активов, и, вероятно, не поможет и продавцам.

Таким образом, должно быть определенное соглашение о стандарте SBOM, и у Национального управления по телекоммуникациям и информации (NTIA) есть специальная страница, содержащая рекомендации по программным ведомостям. Отдельно, как отмечает EETimes, Национальный институт стандартов и технологий (NIST) готовит рекомендации с участием академических кругов, государственных учреждений и обычных пользователей, которые будут включать стандарты, инструменты и передовые методы, и проект планируется к выпуску к 8 ноября 2021 года. Если это в конечном итоге станет законом, в будущем может потребоваться спецификация программного обеспечения для программ, приложений и даже прошивок устройств.

Выражаем свою благодарность источнику их которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.