Во вторник мы представили список изменений Linux 5.12 с акцентом на цели Arm, MIPS и RISC-V. На тот момент, ожидаемая задержка составляла примерно неделю после выхода Linux 5.12-rc8.

Однако, выпуск Linux 5.12 может быть отложен еще больше из-за неэтичных действий двух аспирантов Университета Миннесоты, выполняющих исследовательский проект по уязвимости открытого исходного кода. Об этом сообщил Грег Кроа-Хартман (Greg Kroah-Hartman) в списке рассылки ядра Linux.

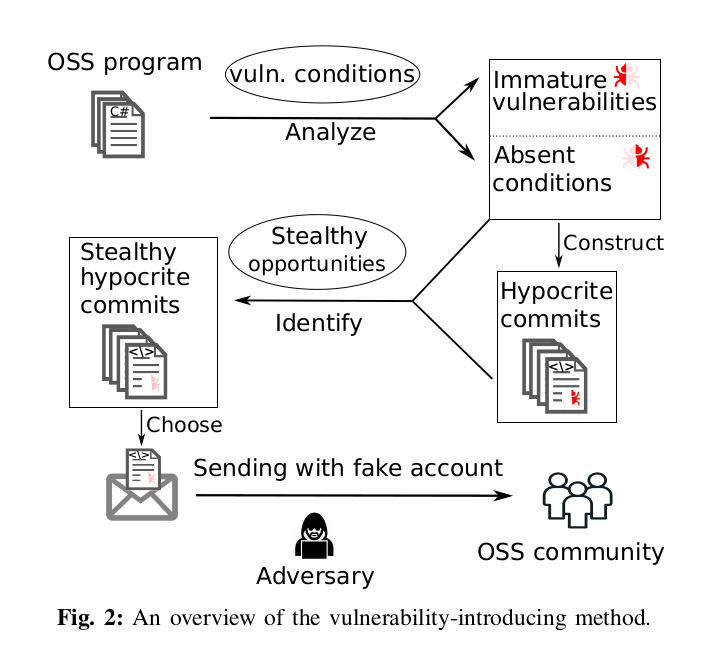

Было установлено, что коммиты с адресов @umn.edu отправляются «недобросовестно», чтобы попытаться проверить способность сообщества ядра проверять «известные вредоносные» изменения. Результат этих действий можно найти в документе, опубликованном на 42-м симпозиуме IEEE по безопасности и конфиденциальности под названием «Небезопасность открытого исходного кода: незаметное введение уязвимостей с помощью проблемных коммитов».

Таким образом, их работа была отозвана. Это также означает, что будущие коммиты из Университета Миннесоты по умолчанию будут отклоняться из стабильной ветки ядра Linux.

Исследовательская работа размещена на Github. В ней упоминаются цели «проблемных коммитов», включая крупные проекты, которые принимают коммиты от третьих лиц, включая ядро Linux, Android, FreeBSD, Firefox, Chromium, OpenSSL и другие. Но похоже, что их эксперимент Proof-of-Concept нацелен только на ядро Linux с использованием уязвимостей UAF (use-after-free), как они определили в «6K незрелых уязвимостей UAF в ядре Linux, которые потенциально могут быть превращены в настоящие уязвимости».

В документе также подразумевается, что они проинформировали мэйнтейнеров, как только один из их наборов исправлений был подтвержден.

Наша цель – не создавать уязвимости, которые могут нанести вред OSS. Поэтому смело проводим эксперимент, чтобы убедиться, что внедренный UAF не будет объединен с фактическим кодом Linux

…

Как только мэйнтейнер подтвердил наши исправления, посредствам например, электронного письма «выглядит неплохо», мы немедленно уведомляем мэйнтейнеров о введенном UAF и просим их не применять исправление.

…

Все патчи, представленные UAF, сохранялись только в электронной почте, даже не становясь коммитом Git в ветках Linux. Поэтому мы позаботились о том, чтобы ни одна из представленных нами ошибок UAF никогда не была включена в какую-либо ветвь ядра Linux, и ни один из пользователей Linux не пострадал.

Они также написали, что указывают на ошибку мэйнтейнерам и предоставляют правильные исправления. Но, прочитав электронное письмо Грега К. Х., мы полагаем, что он не разделяет то же чувство. Это могло произойти из-за недопонимания, на данный момент мы не владеем никакой информации на этот счет.

Оценка безопасности проектов с открытым исходным кодом – похвальная инициатива, но тестирование, безусловно, представляет собой проблему, поскольку его нельзя сделать, заранее проинформировав специалистов по сопровождению, что вы собираетесь ввести «проблемные коммиты». Нам не известен правильный ответ, но если вы его знаете, пожалуйста, оставьте комментарий ниже.

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.