Код постоянно пишется и обновляется для новых функций, оптимизаций и тому подобное. Эти дополнительные строки кода иногда обходятся дорого: ошибка безопасности случайно вводится в базу кода. Ошибка в конечном итоге обнаруживается, отчет заполняется, и исправление программного обеспечения направляется на решение проблемы, прежде чем новое программное обеспечение или прошивка будет переданы конечному пользователю. Этот цикл постоянно повторяется, и может означать, что практически ни одно программное обеспечение или устройство не может считаться полностью безопасным.

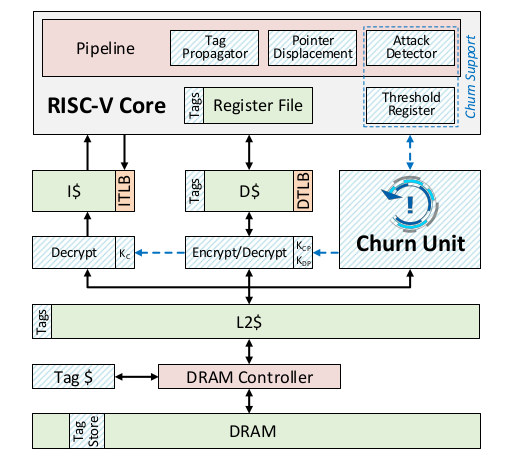

В Университете Мичигана была разработана новая архитектура процессора под названием MORPHEUS, которая блокирует потенциальные атаки путем шифрования и случайной перестановки ключевых битов своего собственного кода и данных несколько раз в секунду с помощью «взбиваемости(Churn)».

Новая архитектура процессора на основе RISC-V не нацелена на решение всех проблем безопасности, но сосредоточена именно на атаках потока управления, возможными, например, из-за переполнения буфера:

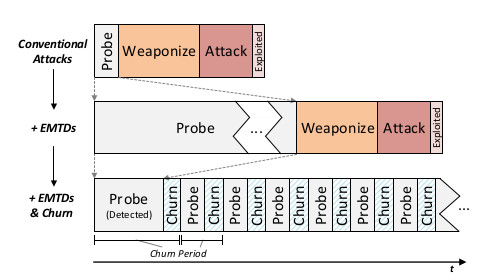

Успех атак часто обусловлен разрывом между программой и устройств на уровне семантики, например, путем обнаружения чувствительного указателя, использования ошибки для перезаписи этих конфиденциальных данных и похищения реализации программы-жертвы. В своей работе мы делаем дизайн системы безопасности агрессивным, постоянно запутывая информацию, которая нужна злоумышленникам, и не используя обычные программы, такие как представление кода и указателей или точное расположение кода и данных. Наша защищенная аппаратная архитектура, Morpheus, сочетает в себе две мощные защиты: множественную защиту движущихся целей и взбиваемость. Множественная защита движущихся целей рандомизирует ключевые программные значения (например, перемещение указателей и шифрование кода и указателей), что заставляет злоумышленников тщательно исследовать систему перед атакой. Для обеспечения сбоя зондов атаки в архитектуре имеется взбиваемость для прозрачной повторной рандомизации значений программы под работающей системой. При частой взбиваемости системы быстро становятся непрактичными для проникновения.

EMTDs (множественная защита движущихся целей) + взбиваемость при отсутствии защиты или только от защиты EMTD

Частота взбиваемости чипа по умолчанию установлена на 50 мс, поскольку она снижает производительность примерно на 1% и, как говорят, в несколько тысяч раз быстрее, чем самые быстрые методы электронного взлома. Но это можно отрегулировать, и процессор увеличивает частоту взбиваемости, если встроенный детектор атак обнаруживает подозреваемую атаку.

Архитектура MORPHEUS была успешно протестирована с использованием реальных атак с использованием потоков управления, включая переполнение стека, переполнение кучи и атаки, ориентированные на возврат (ROP), поскольку все классы атак были остановлены в моделируемой архитектуре MORPHEUS

Вы можете найти более подробную информацию в статье, озаглавленной «MORPHEUS: защищенная архитектура, устойчивая к уязвимостям, основанная на множественной защите подвижной цели с взбиваемостью».

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.