DisruptorX V2 — инструмент для тестирования безопасности и проникновения в беспроводные сети на базе ESP32, предназначенный для анализа, глушения, спуфинга и нарушения сигналов Bluetooth Low Energy (BLE). Разработанный C1PH3R-FSOCITEY в Индии, он ориентирован на специалистов по кибербезопасности, пентестеров и этичных хакеров для тестирования безопасности с фокусом на BLE.

Построенный на базе модуля ESP32-WROOM-32, DisruptorX V2 поддерживает глушение сигналов BLE, сканирование, спуфинг и анализ пакетов. Включает режим «Sour Apple» для эксплуатации уязвимостей BLE путём внедрения вредоносных сигналов. Инструмент способен имитировать легитимные устройства BLE и отслеживать их взаимодействие, что делает его пригодным для изучения поведения протоколов и уязвимостей беспроводной безопасности.

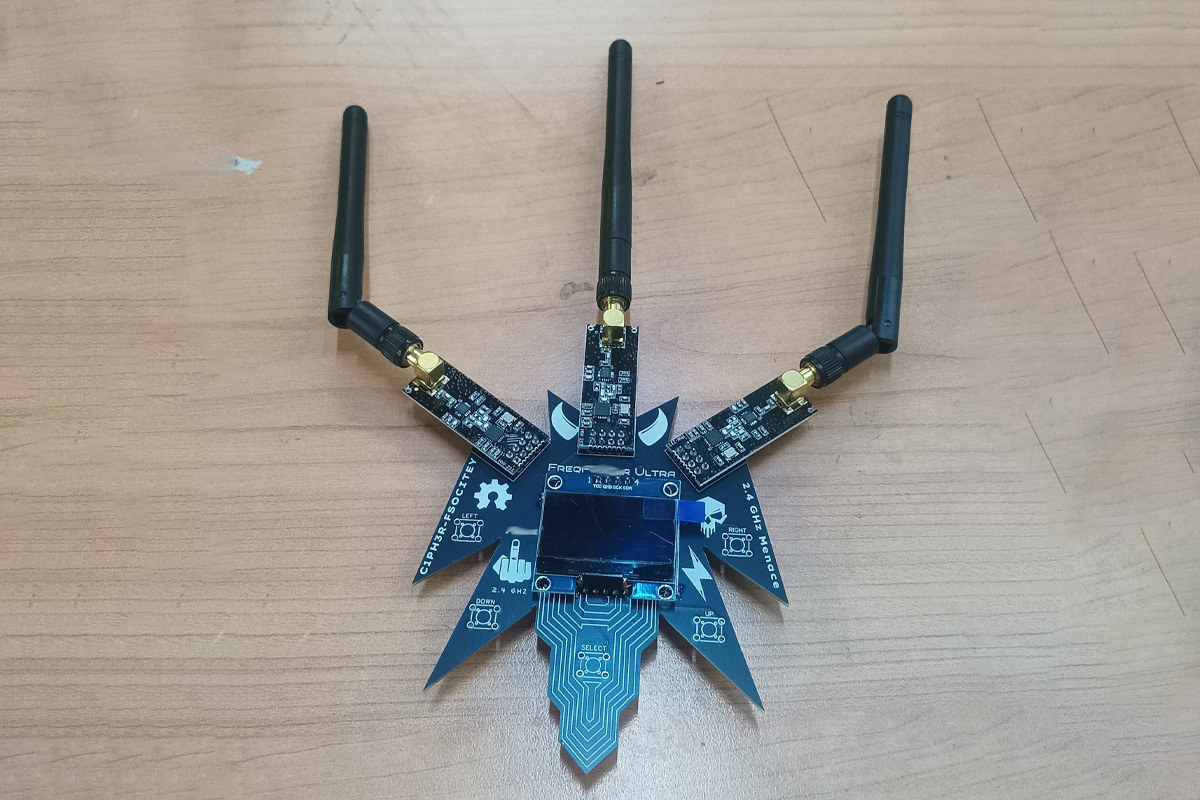

Характеристики DisruptorX:

- Беспроводной модуль – модуль ESP32-WROOM-32 с двухъядерным процессором ESP32 @ 160 МГц, 520 КБ SRAM / 4 Мбит Flash, WiFi 802.11 b/g/n, Bluetooth 4.2

- Дисплей – OLED-дисплей 0,96″

- Функции

- Глушение сигналов BLE

- Спуфинг сигналов BLE (имитация устройств)

- Анализ и сканирование пакетов BLE

- Режим «Sour Apple» для эксплуатации внедрения сигналов

- USB – порт Micro USB для питания, программирования и отладки

- Прочее

- 3 модуля беспроводных трансиверов NRF24L01 2,4 ГГц

- 5 навигационных кнопок для управления

- Питание – 5 В от порта microUSB

- Габариты – не указаны

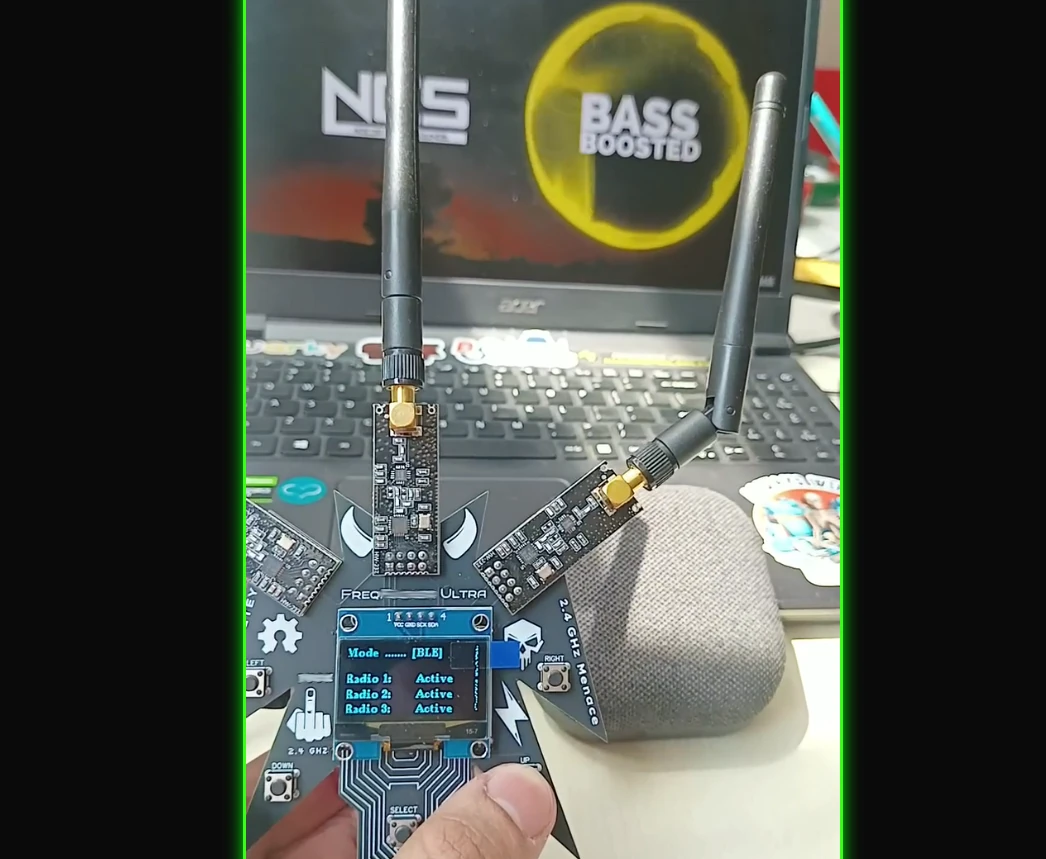

DisruptorX V2, или, как называет его компания, FreqF***ker Ultra (см. демонстрацию нарушения работы Bluetooth-колонки), работает на пользовательской прошивке для ESP32 и выполняет процедуры эксплойта «Sour Apple» через кастомные скрипты. Разработчики предоставили мало дополнительной информации. Обнаружена учётная запись C1PH3R.FSOCITEY на GitHub , но данных об этой плате там нет. Дополнительные устройства представлены на их странице в Instagram . Устройство, вероятно, использует прошивку nRFBOX , хотя в описании продукта это не указано.

Изображение показывает три модуля беспроводных трансиверов NRF24L01 2,4 ГГц, хотя их назначение явно не указано. Судя по распространённому применению в инструментах безопасности, вероятно, они используются для сниффинга, внедрения пакетов или атак типа mousejacking. Sour Apple — техника спуфинга и внедрения BLE, эксплуатирующая модель доверия в устройствах BLE, особенно периферии HID (Human Interface Device) вроде беспроводных клавиатур, мышей и гарнитур.

DisruptorX V2, нарушающий работу Bluetooth-колонкиРежим Sour Apple — техника спуфинга BLE, обманом заставляющая устройства переподключаться к поддельным периферийным устройствам через имитацию доверенных Bluetooth-идентификаторов. Внедряет вредоносные рекламные или соединительные сигналы для нарушения, прерывания или эксплуатации ненадёжных соединений BLE. Название отражает атаки на аксессуары Apple и выявляет уязвимости автоматического переподключения без повторной аутентификации.

Ранее были представлены различные инструменты для тестирования на проникновение на основе Wi-Fi и RF, например Mayhem v2 — универсальная плата расширения на базе ESP32 и NRF24L01, Interrupt — инструмент для беспроводного взлома на Raspberry Pi Zero, и Deauther Watch X для взлома IR и Wi-Fi. Продукты, специализированные для анализа, глушения, спуфинга и нарушения сигналов Bluetooth Low Energy (BLE), встречаются реже.

DisruptorX V2 доступен на Tindie за $36.00 . На момент публикации при покупке двух и более единиц действует скидка 10%.

Выражаем свою благодарность источнику, с которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.