Обеспечение безопасности — сложная задача. Вскоре после объявления компанией Espressif Systems сертификации PSA Level 2 для микроконтроллера ESP32-C6 , испанская кибербезопасная компания Tarlogic опубликовала результаты исследования о скрытой функциональности Bluetooth, которая может использоваться как бэкдор в предыдущем поколении ESP32, представив доклад на испанском языке на конференции Rootedcon 2025 .

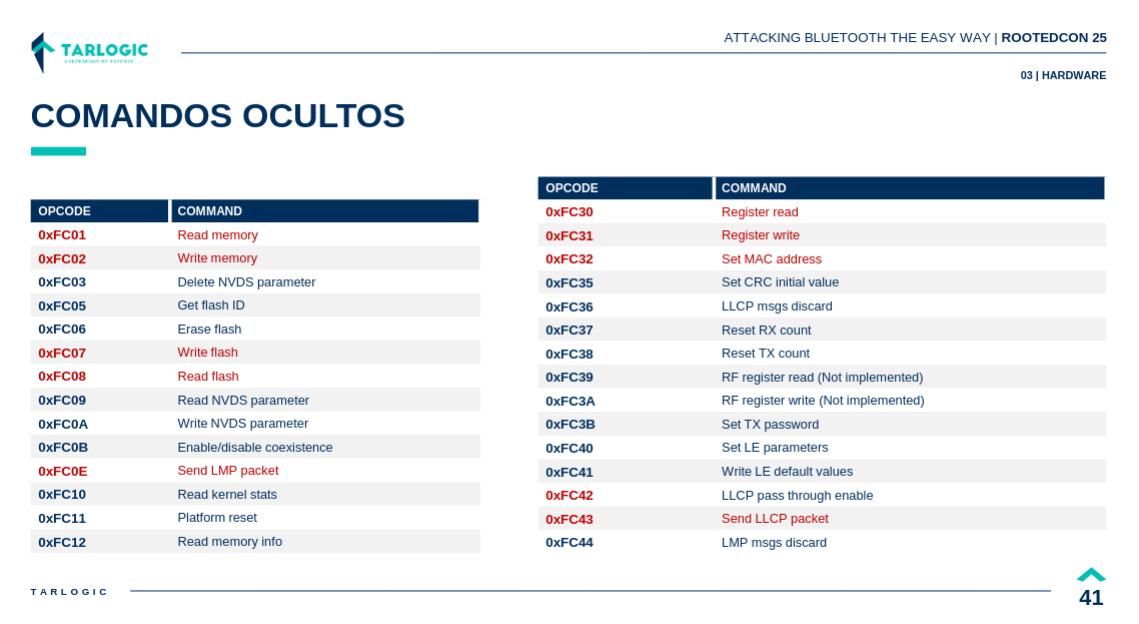

В частности, исследователи обнаружили скрытые проприетарные команды Bluetooth HCI (Host Controller Interface), предназначенные для чтения и записи памяти контроллера, обычно используемые при отладке. Однако они также могут упрощать атаки на цепочку поставок, скрытую интеграцию бэкдоров в чипсет или выполнение сложных целевых атак. Изначально Tarlogic охарактеризовала это как «бэкдор», но возникли споры (подробнее далее), и компания выпустила обновление, переклассифицировав функционал как «скрытую» возможность:

Уточняем, что корректнее называть наличие проприетарных команд HCI — позволяющих операции чтения/модификации памяти контроллера ESP32 — «скрытой функцией», а не «бэкдором».

Использование этих команд может способствовать атакам на цепочку поставок, сокрытию бэкдоров в чипсете или реализации сложных атак. В ближайшие недели мы опубликуем дополнительные технические детали по данной теме.

По мнению исследователей, злоумышленники могут заражать не только сами чипы ESP32, но и подключённые через Bluetooth устройства, включая смартфоны или медицинское оборудование:

Эксплуатация скрытой функциональности позволит враждебным субъектам проводить атаки с имитацией и перманентно заражать критичные устройства: мобильные телефоны, компьютеры, умные замки или медоборудование, обходя системы аудита кода.

Это вызывает серьёзные опасения, учитывая более миллиарда ESP32-устройств в эксплуатации. Рассмотрим детали.

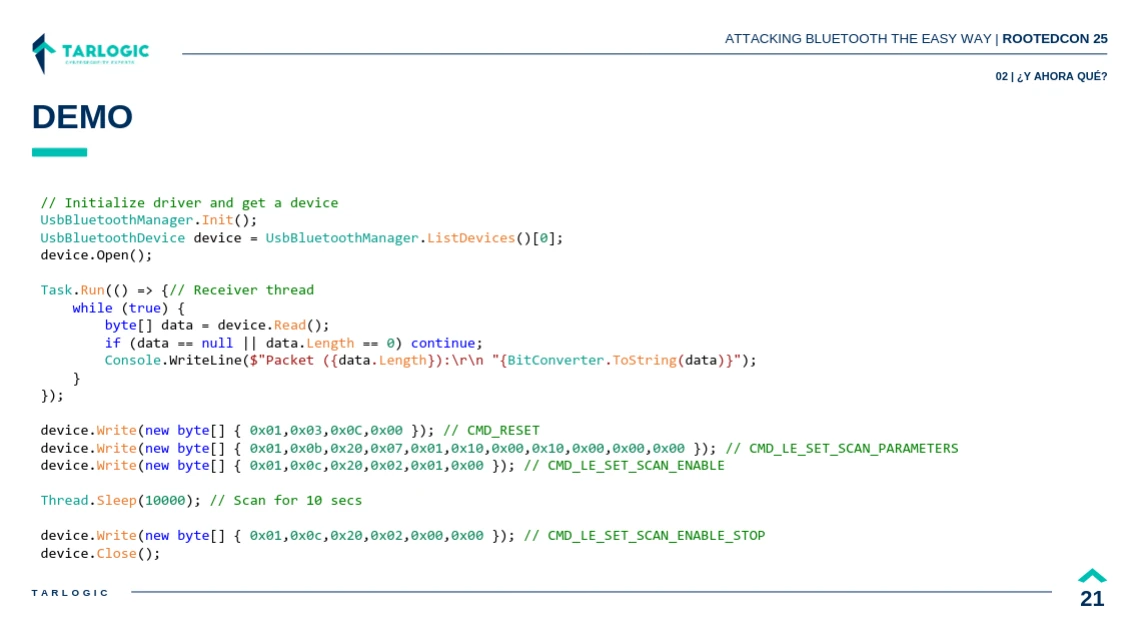

Инструменты обнаружения включали драйвер Bluetooth на базе LibUSB и сокеты Scapy , разработанные Антонио Васкесом из Tarlogic, а также документацию по ROM ELF от Espressif . Это обеспечило прямой доступ к Bluetooth-трафику, и после реверс-инжиниринга было выявлено 29 недокументированных команд HCI в Bluetooth-прошивке ESP32. Команды позволяют читать/записывать RAM и Flash, выполнять спуфинг MAC-адресов и инъекцию пакетов LMP/LLCP.

Уязвимость безопасности Bluetooth в ESP32 получила идентификатор CVE ( CVE-2025-27840 ) со средней степенью серьёзности 6.8 баллов. Tarlogic сообщает о планах опубликовать технические детали позже, отметив необходимость в специализированном оборудовании для реализации продвинутых атак.

Публикация Ксено Кова из Dark Mentor LLC даёт дополнительные пояснения. Во-первых, опровергается изначальная оценка как «бэкдора»:

Обнаруженные исследователями проприетарные команды HCI для чтения/записи памяти контроллера — распространённый подход, встречающийся в Bluetooth-чипах Broadcom, Cypress и Texas Instruments. Проприетарные команды Bluetooth фактически формируют «приватный API», и решение компании не документировать его публично не является «бэкдором».

Отвлекаясь от термина «бэкдор», анализируется потенциальная уязвимость. Краткий ответ — зависит от сценария. Развёрнутое объяснение: это не представляет угрозы для заказчиков, не разделяющих привилегии Host и Controller. Однако проблема актуальна для тех, кто стремится исключить гарантированную компрометацию прошивки Bluetooth-контроллера при взломе пользовательского пространства на Host. В любом случае, использование VSC с доступом к памяти, Flash или регистрам считается небезопасной практикой проектирования, характерной для всех производителей Bluetooth.

Выражаем свою благодарность источнику, с которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.