Начали обзор шлюза безопасности GL.inet GL-MT2500A , также известного как Brume 2, с распаковки и разборки. Теперь после детального тестирования роутера можно поделиться опытом его использования с OpenVPN и WireGuard VPN, Tor, Adguard Home и другими функциями. Вкратце: устройство очень просто в эксплуатации, если только ваш интернет-провайдер не создает проблем, что и произошло в данном случае.

Подключение и первоначальная настройка Brume 2

WAN-порт роутера Brume 2 был подключен к модему 3BB (провайдер в Таиланде), LAN-порт — к ноутбуку, а питание осуществлялось через USB-C (потребляемая мощность в режиме простоя составила 2,3 Вт).

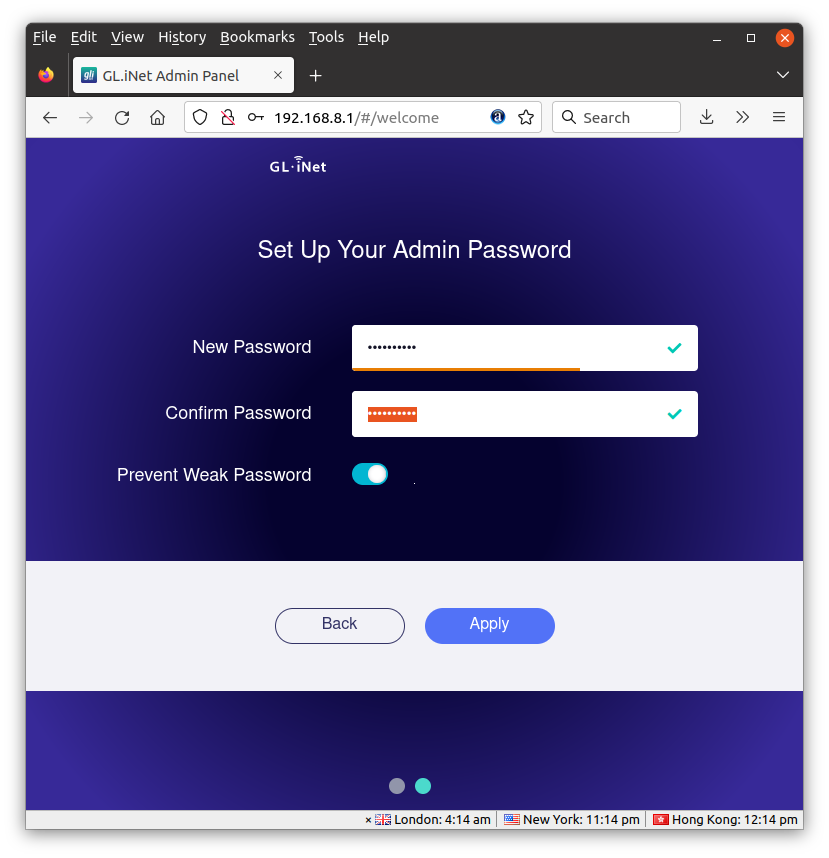

Далее необходимо перейти в панель управления, используя IP-адрес по умолчанию (192.168.8.1).

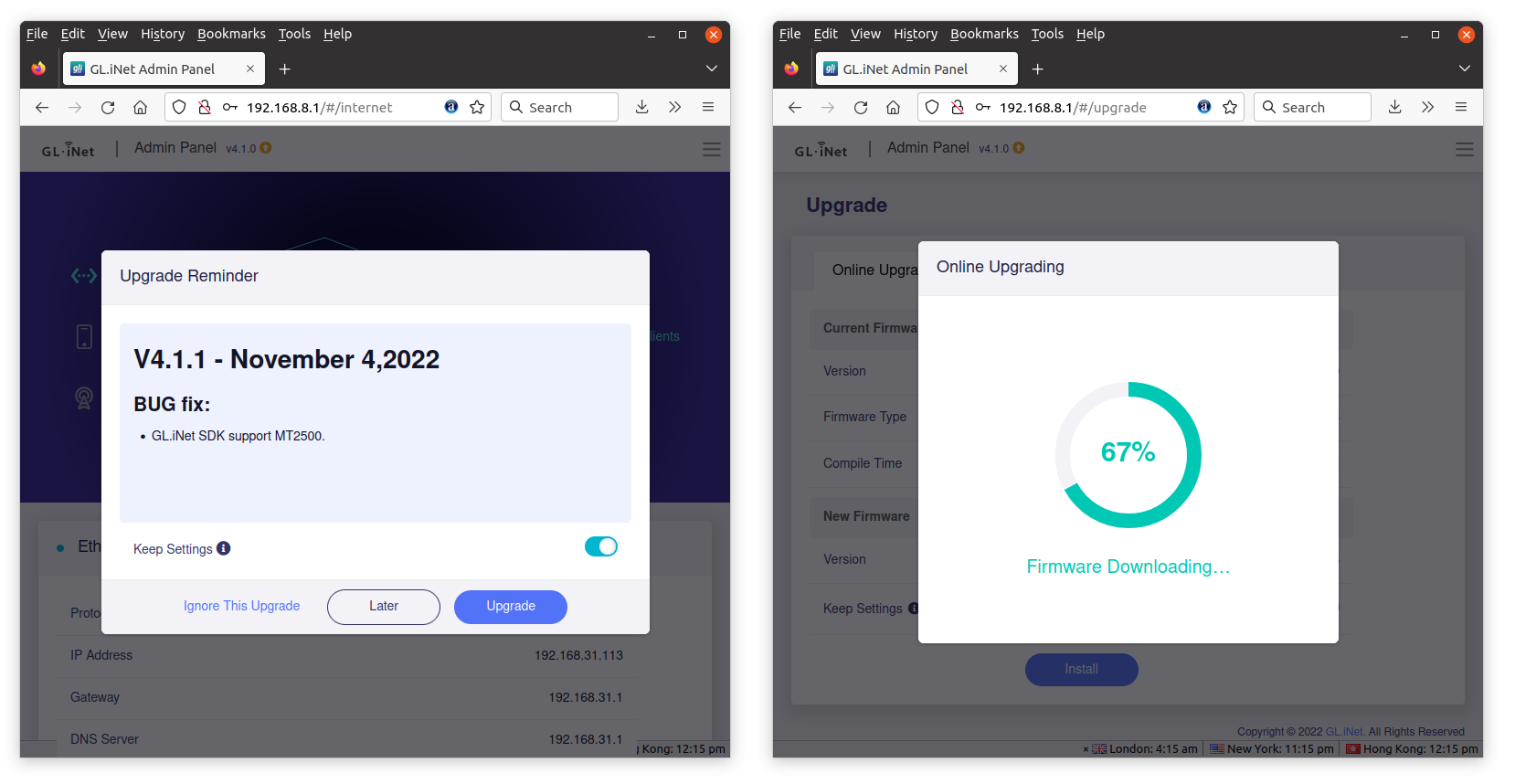

Откроется мастер настройки для выбора языка и установки пароля администратора. Сразу же появилось напоминание об обновлении, и прошивка была успешно обновлена по воздуху (OTA).

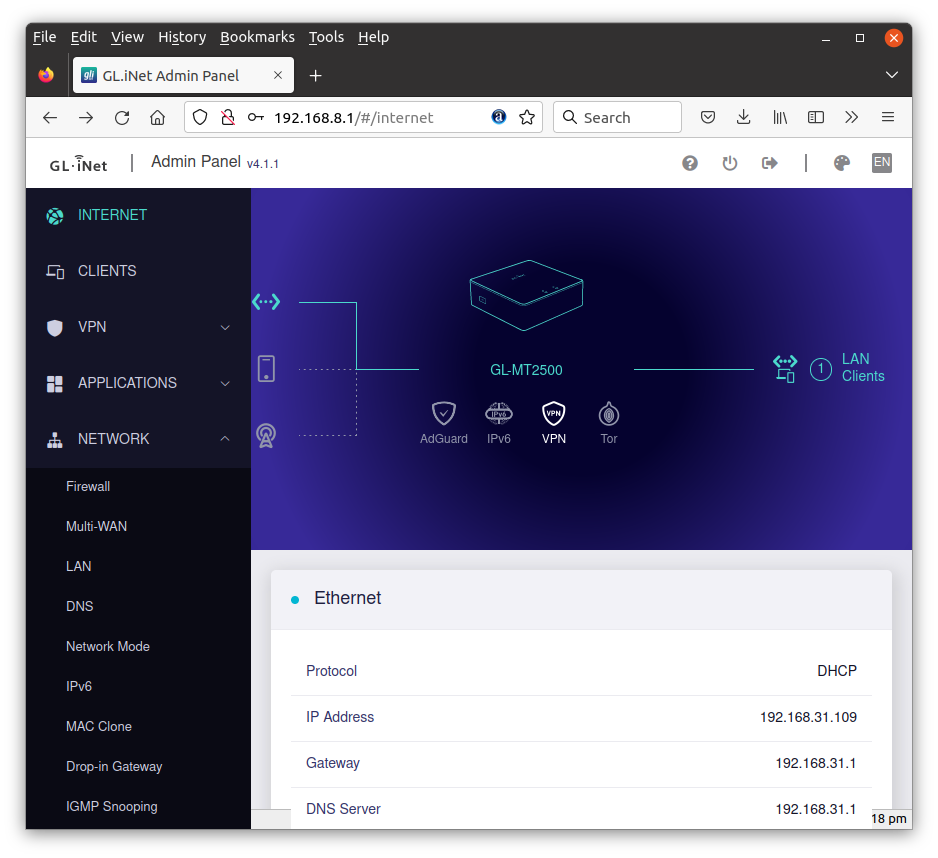

После этого стал доступен Admin Panel версии 4.1.1.

Последний шаг первоначальной настройки — выбор часового пояса.

Возможности VPN в Brume 2

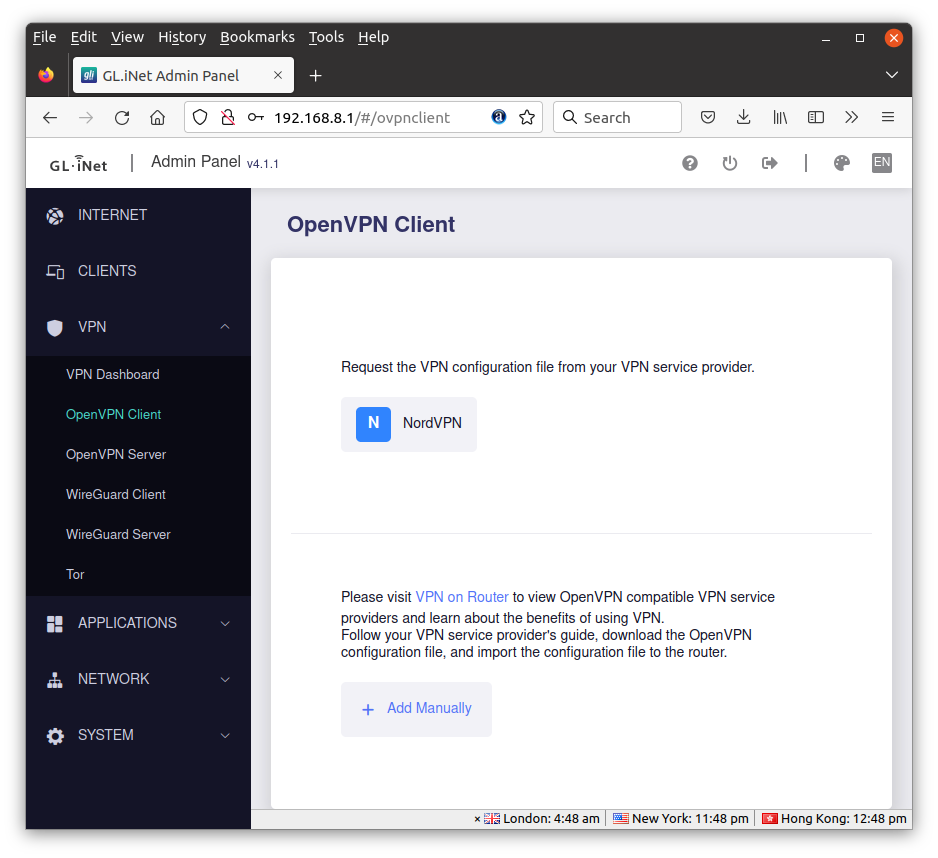

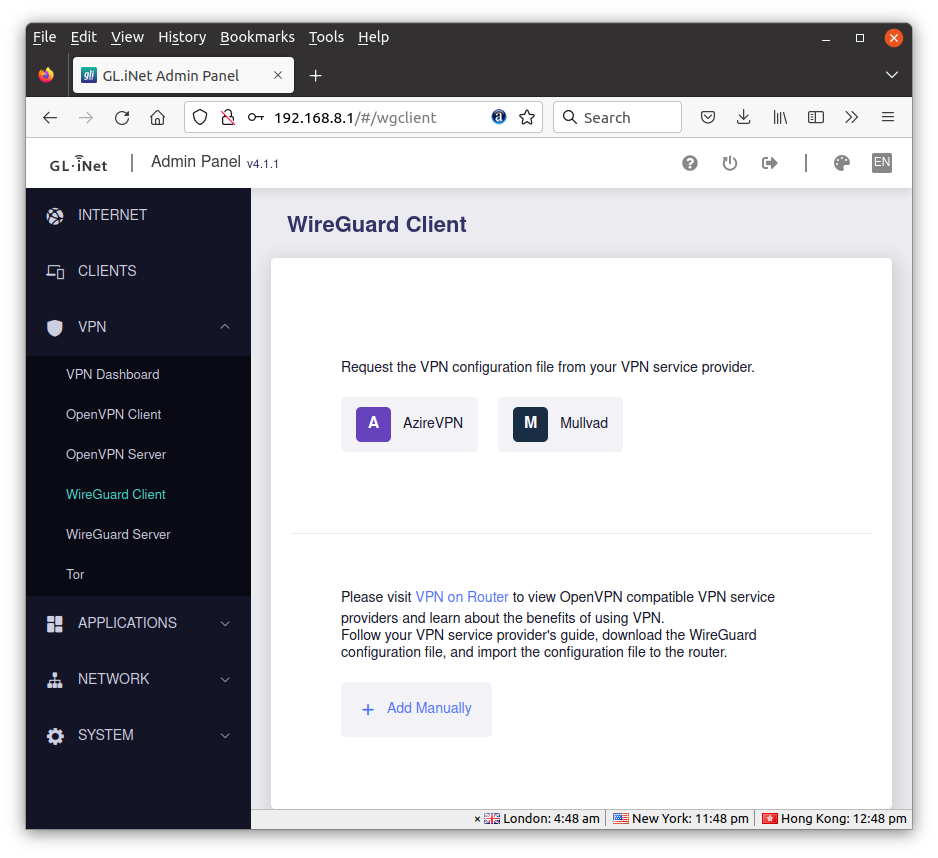

В разделе VPN доступны шесть подменю: панель управления, клиент/сервер OpenVPN, клиент/сервер WireGuard и Tor.

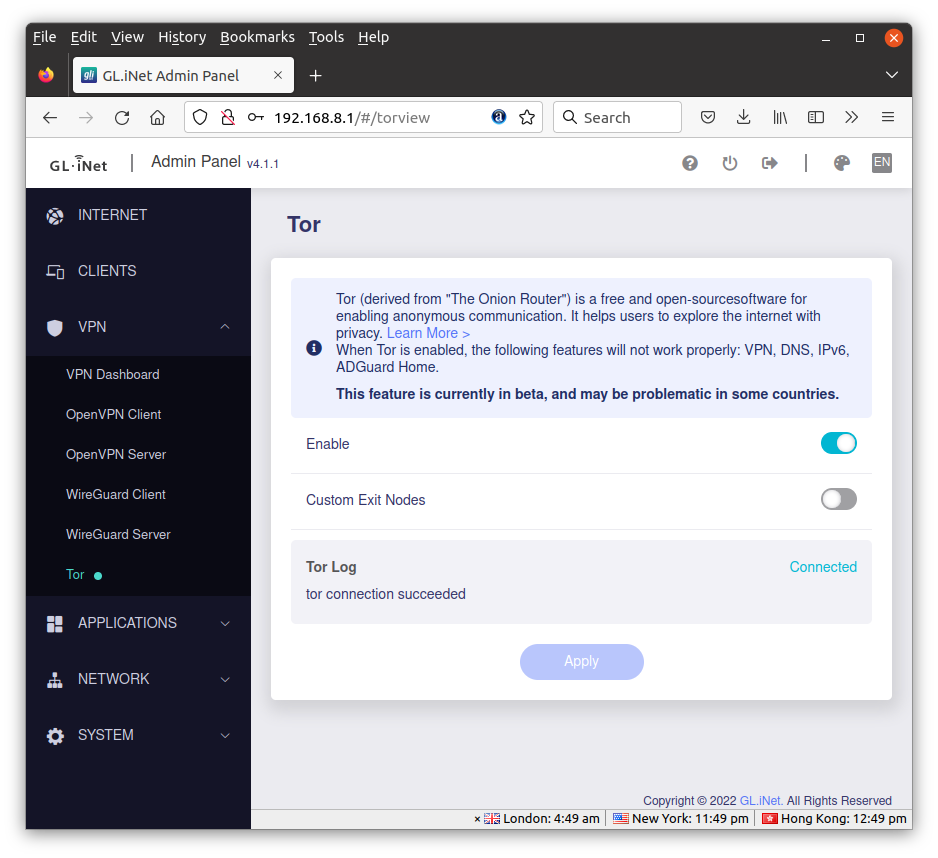

Начнем с Tor, так как его настройка оказалась самой простой — достаточно переключить ползунок Enable.

Начнем с Tor, так как его настройка оказалась самой простой — достаточно переключить ползунок Enable.

Работоспособность легко проверить, зайдя на Google: в данном случае произошел редирект на Google Norway…

При посещении сайтов, защищенных CloudFlare (например, CNX Software), может появляться страница «checking if the site connection is secure» перед загрузкой запрашиваемой страницы…

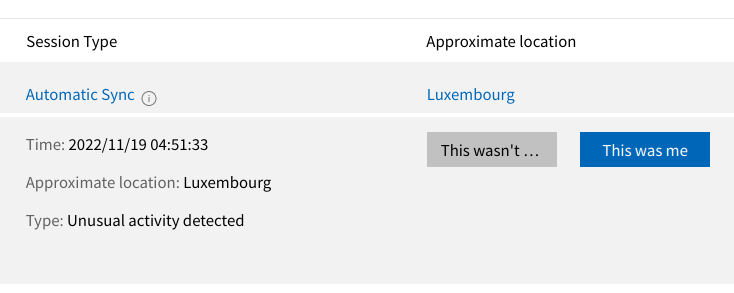

…а также сообщение Microsoft о необычной активности…

и даже требование сменить пароль… Анонимный серфинг через Tor имеет свои небольшие неудобства.

Поскольку не используется сторонний VPN-сервис и не настроен собственный VPN-сервер, кратко рассмотрим настройки клиента OpenVPN (по умолчанию поддерживается NordVPN),

и клиента WireGuard (по умолчанию поддерживаются AzireVPN и Mullvad).

Однако можно использовать любой другой VPN-сервис с клиентами OpenVPN или WireGuard, хотя это может потребовать дополнительных усилий для настройки.

Однако можно использовать любой другой VPN-сервис с клиентами OpenVPN или WireGuard, хотя это может потребовать дополнительных усилий для настройки.

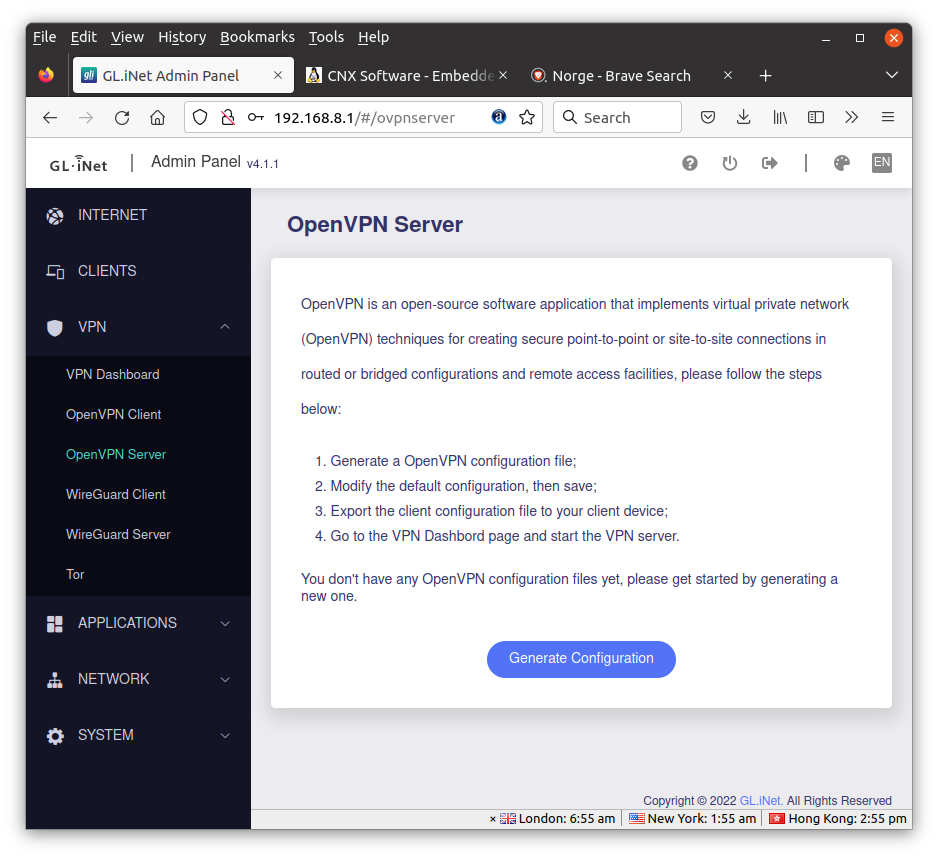

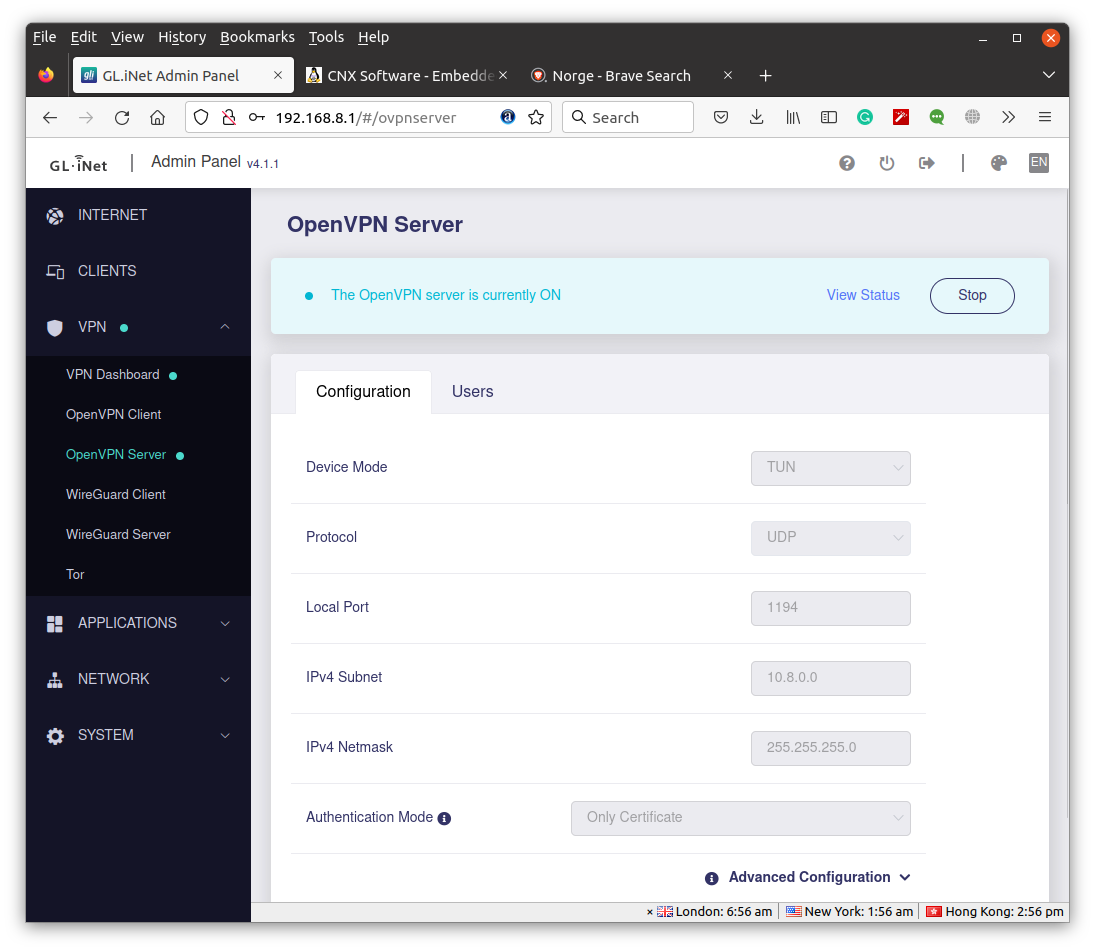

Были протестированы серверы OpenVPN и WireGuard. Начнем с OpenVPN Server.

Admin Panel GL.iNet автоматически генерирует конфигурацию для роутера Brume 2 с использованием UDP-порта 1194.

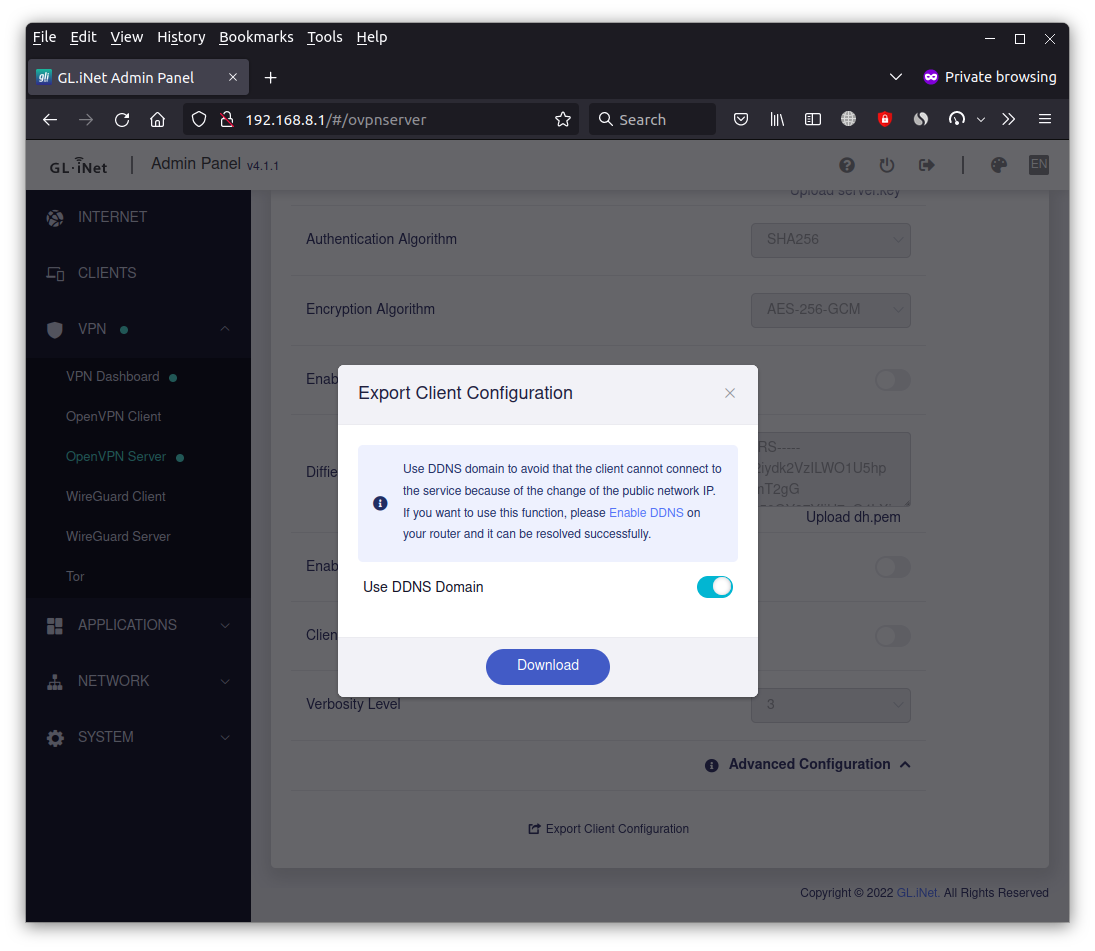

Прокрутив вниз, можно нажать Export Client Configuration и выбрать использование домена DDNS, так как у большинства пользователей есть динамический, а не фиксированный публичный IP.

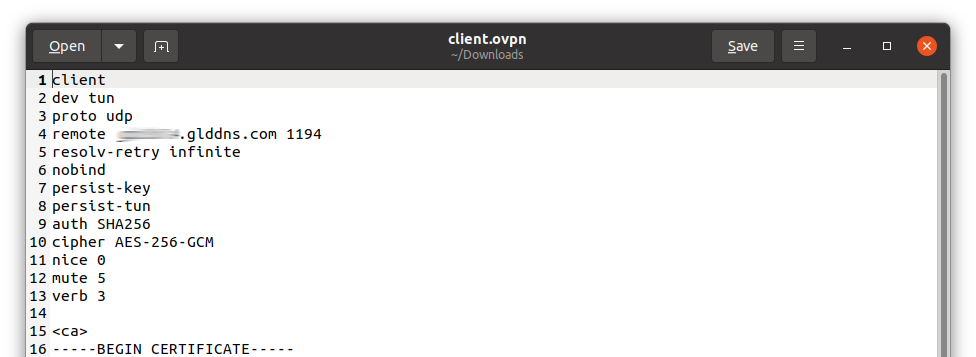

Файл client.ovpn содержит все необходимые параметры, включая сертификаты.

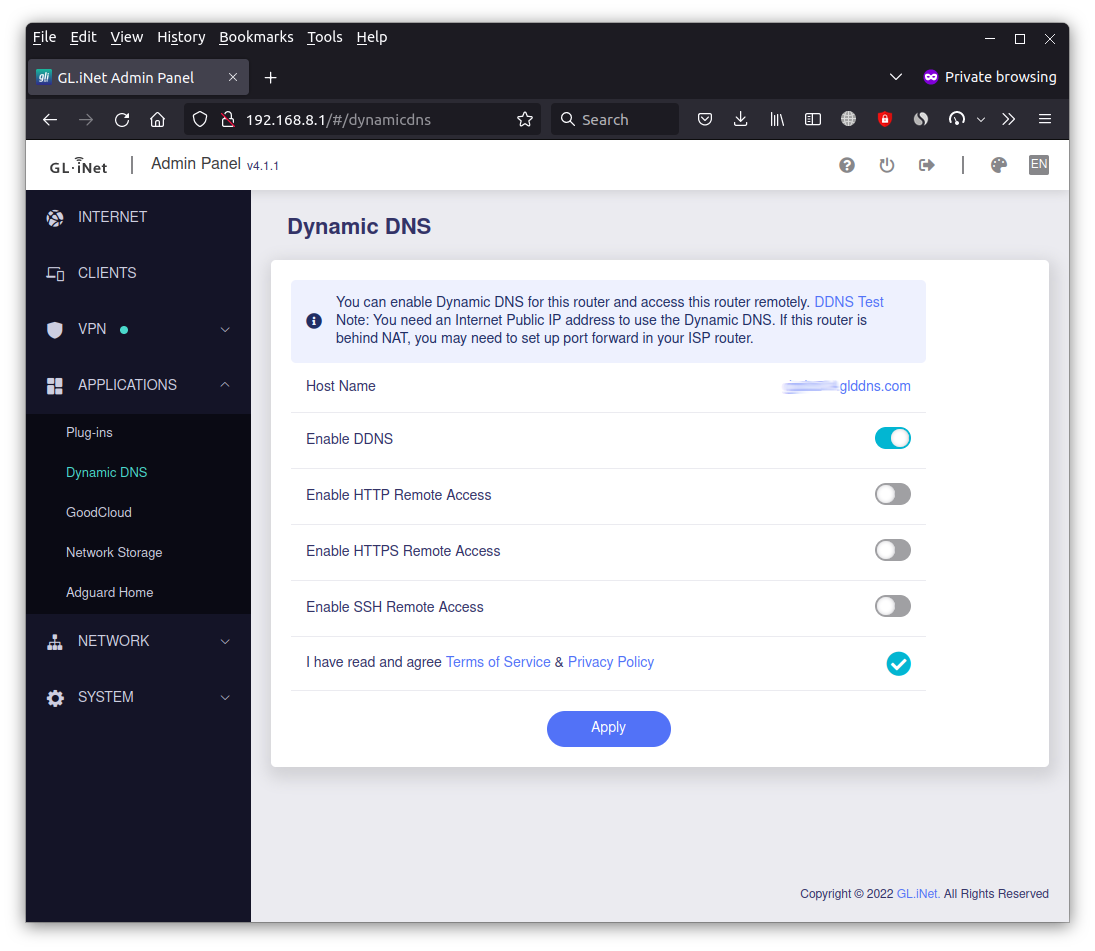

Также была активирована функция Dynamic DNS в разделе Applications Admin Panel.

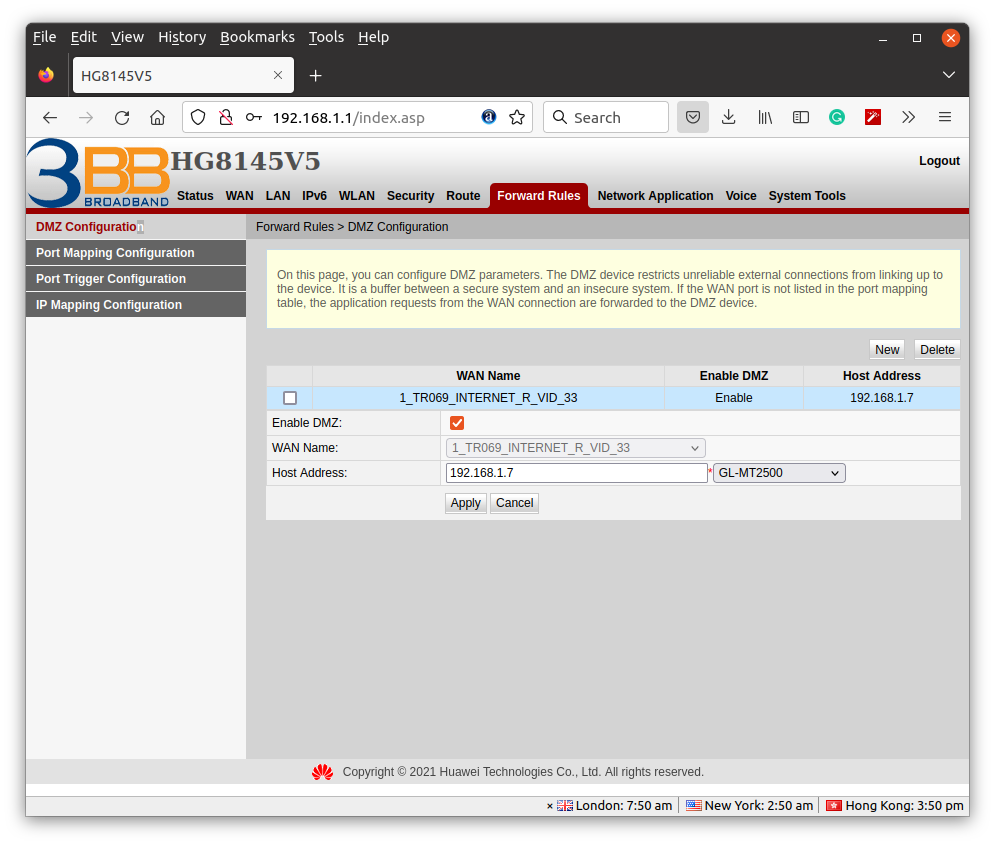

Теоретически можно установить приложение OpenVPN Connect на Android и импортировать файл client.opvn для начала работы. Но не все так просто: поскольку шлюз безопасности Brume 2 находится за модемом 3BB, его также пришлось добавить в DMZ-зону.

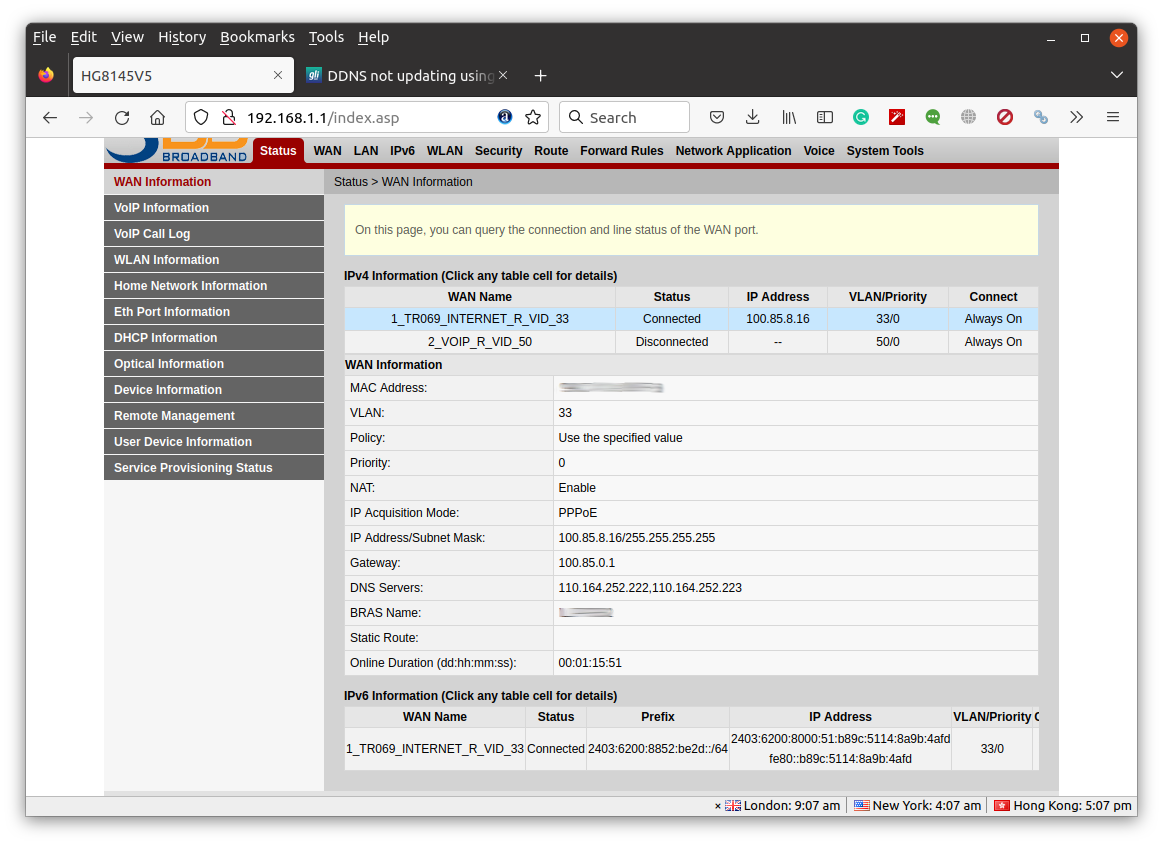

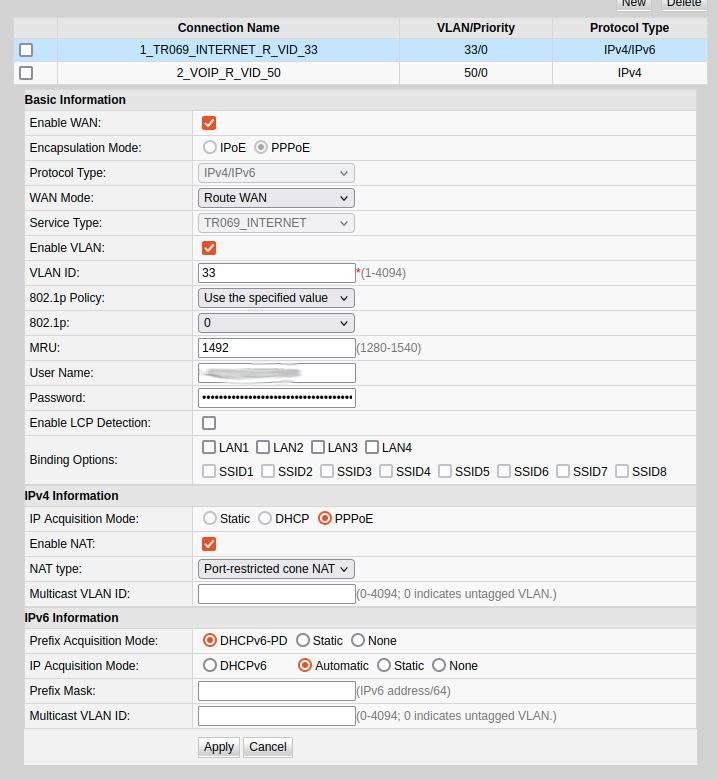

Было обнаружено, что IP-адрес, выдаваемый роутером 3BB через DHCP, меняется после каждой перезагрузки, поэтому для MAC-адреса WAN-порта Brume 2 был задан фиксированный адрес 192.168.1.8. Хотя отображался IP-адрес, похожий на публичный, пинг не проходил. Оказалось, что в панели управления 3BB отображается другой IP-адрес, а интернет-подключение находится внутри VLAN.

Было обнаружено, что IP-адрес, выдаваемый роутером 3BB через DHCP, меняется после каждой перезагрузки, поэтому для MAC-адреса WAN-порта Brume 2 был задан фиксированный адрес 192.168.1.8. Хотя отображался IP-адрес, похожий на публичный, пинг не проходил. Оказалось, что в панели управления 3BB отображается другой IP-адрес, а интернет-подключение находится внутри VLAN.

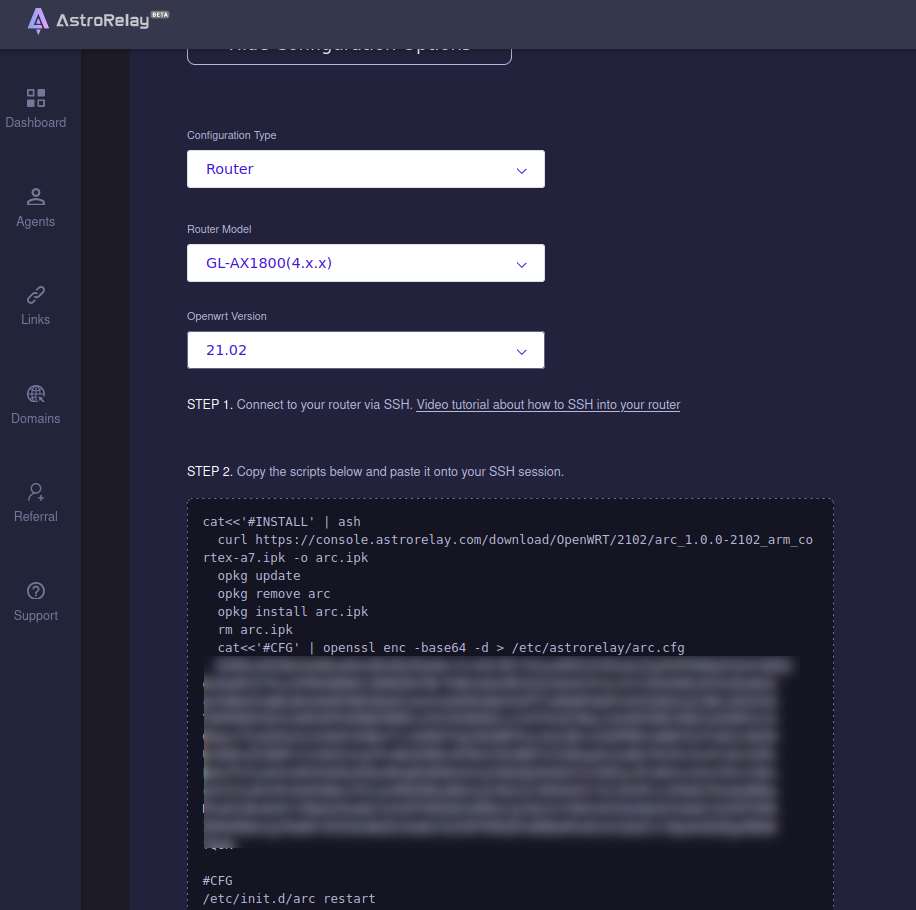

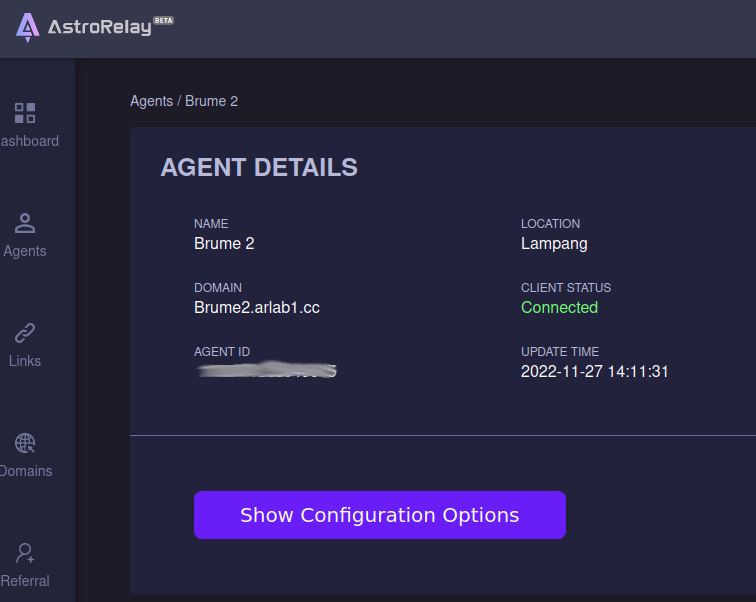

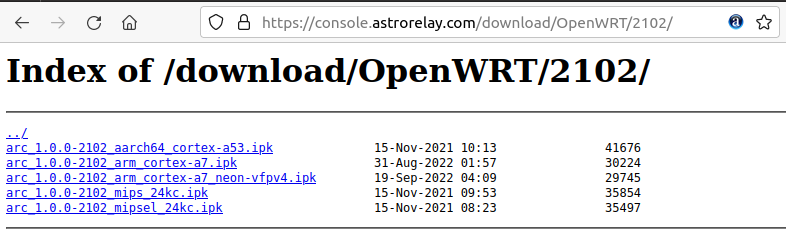

Другими словами, публичный IP-адрес отсутствовал. В GL.iNet сообщили, что единственное решение — использовать обратный прокси, например сервис Astrorelay , чтобы задействовать роутер в качестве VPN-сервера. Был зарегистрирован пробный аккаунт с лимитом 1 ГБ данных. Следовал устаревшей документации для Admin Panel 3.x , создал агента, но не нашел информации для Brume 2 / GL-MT2500 из-за новизны устройства. В итоге выбрал другой роутер на OpenWrt 21.02.

Инструкции для роутера GL-AX1800 требуют доступа к терминалу через SSH и установки демона Astrorelay для 32-битной системы Arm Cortex-A7, но Brume 2 работает на процессоре MediaTek MT7981B (Filogic 820) с двумя ядрами 64-битной Arm Cortex-A53.

Хорошая новость: есть страница для 64-битных Aarch64 arc_1.0.0-2102_aarch64_cortex-a53.ipk , которая подойдет для этого роутера. Удалось успешно установить Astrorelay, выполнив команды из панели управления Astrorelay после замены ссылки на ipk-пакет.

Хорошая новость: есть страница для 64-битных Aarch64 arc_1.0.0-2102_aarch64_cortex-a53.ipk , которая подойдет для этого роутера. Удалось успешно установить Astrorelay, выполнив команды из панели управления Astrorelay после замены ссылки на ipk-пакет.

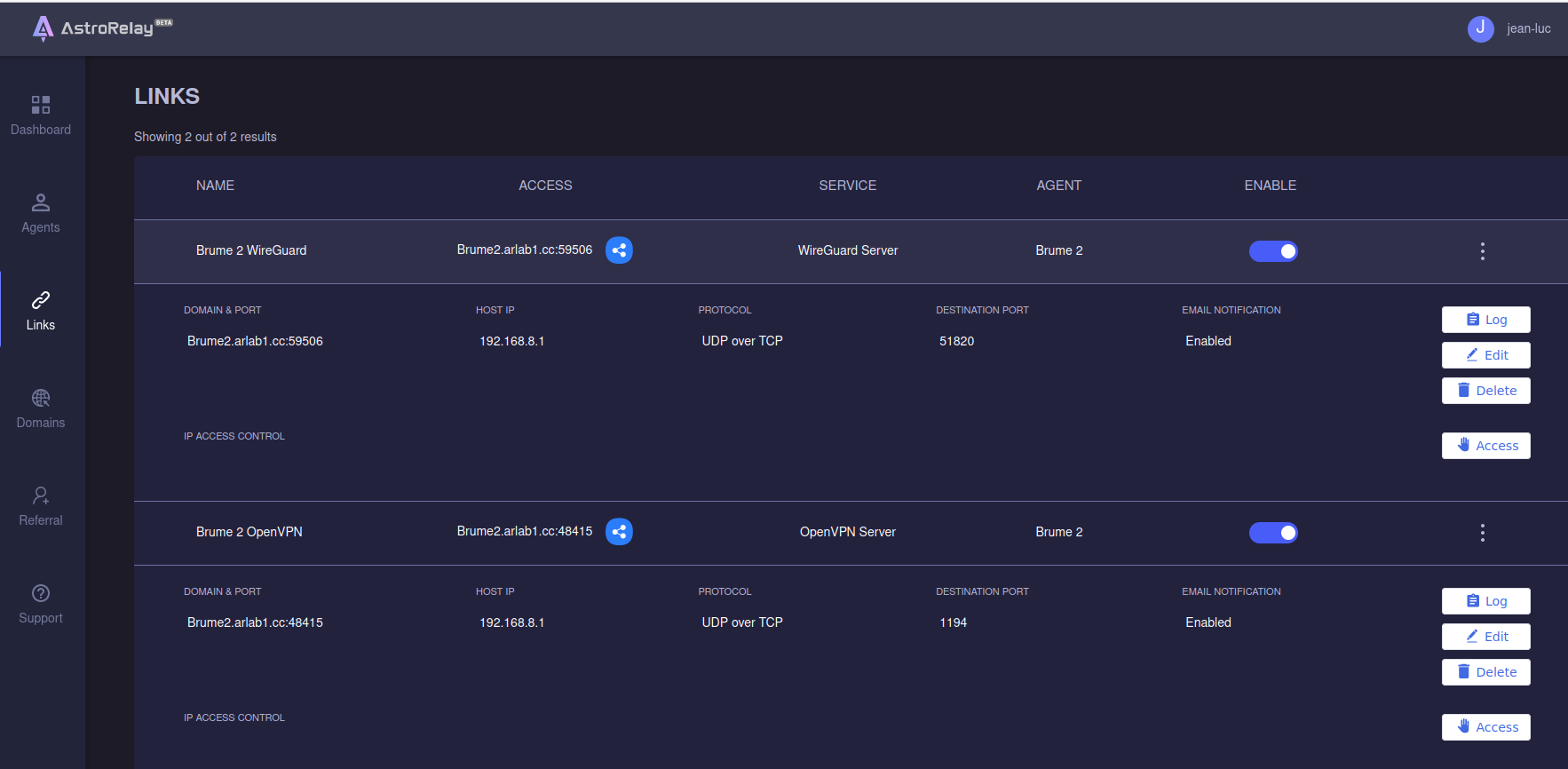

На этом этапе панель управления AstroRelay показала, что Brume 2 успешно подключен. Следующим шагом было создание ссылки для OpenVPN, а затем и для WireGuard с использованием портов 1194 и 51820 по умолчанию.

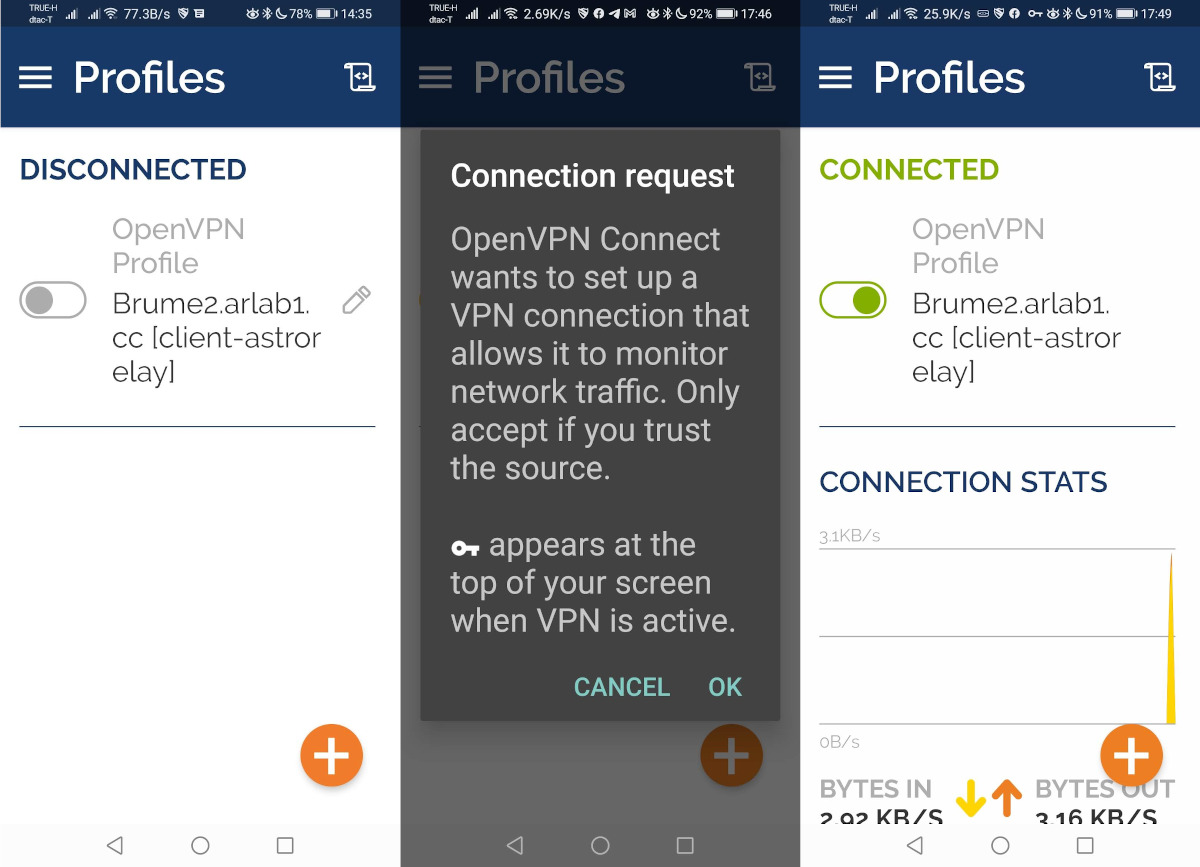

Подключение через OpenVPN Connect не удавалось: кнопка становилась оранжевой менее чем на секунду, и ничего не происходило. Оказалось, что недостаточно отключить Blokada в приложении на телефоне — необходимо было деактивировать его в настройках VPN Android.

Потребовалось изменить поле remote в файле конфигурации client.ovpn на ссылку и порт, указанные в AstroRelay: Brume2.arlab1.cc:48415. При первом подключении появилось предупреждение, после чего все заработало. Процесс занял много времени, но в итоге удалось добиться результата. С публичным IP-адресом все было бы гораздо проще…

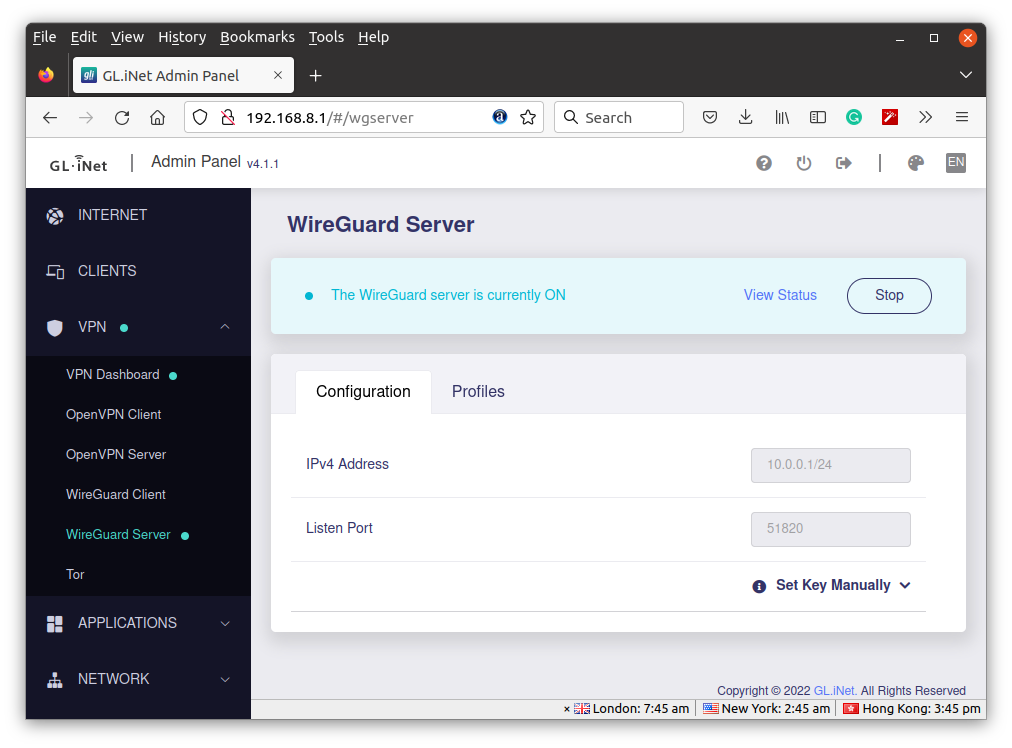

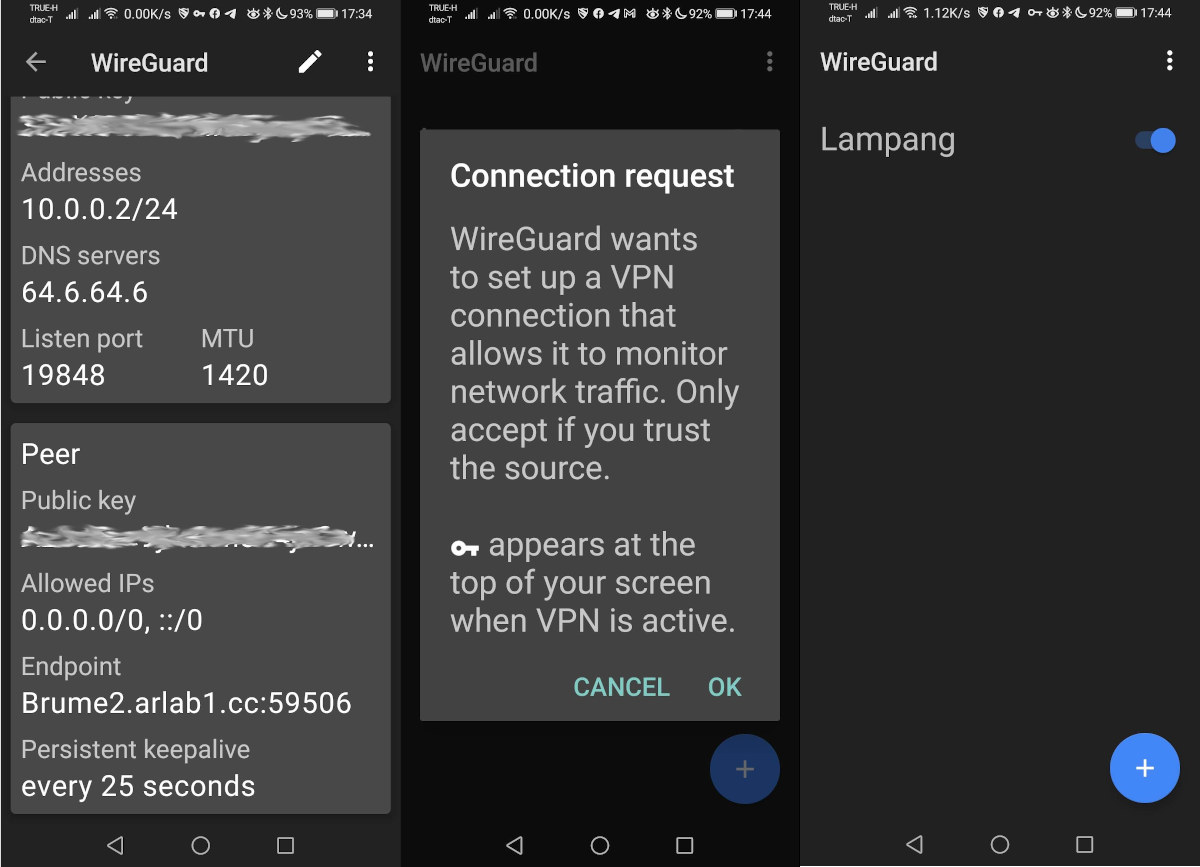

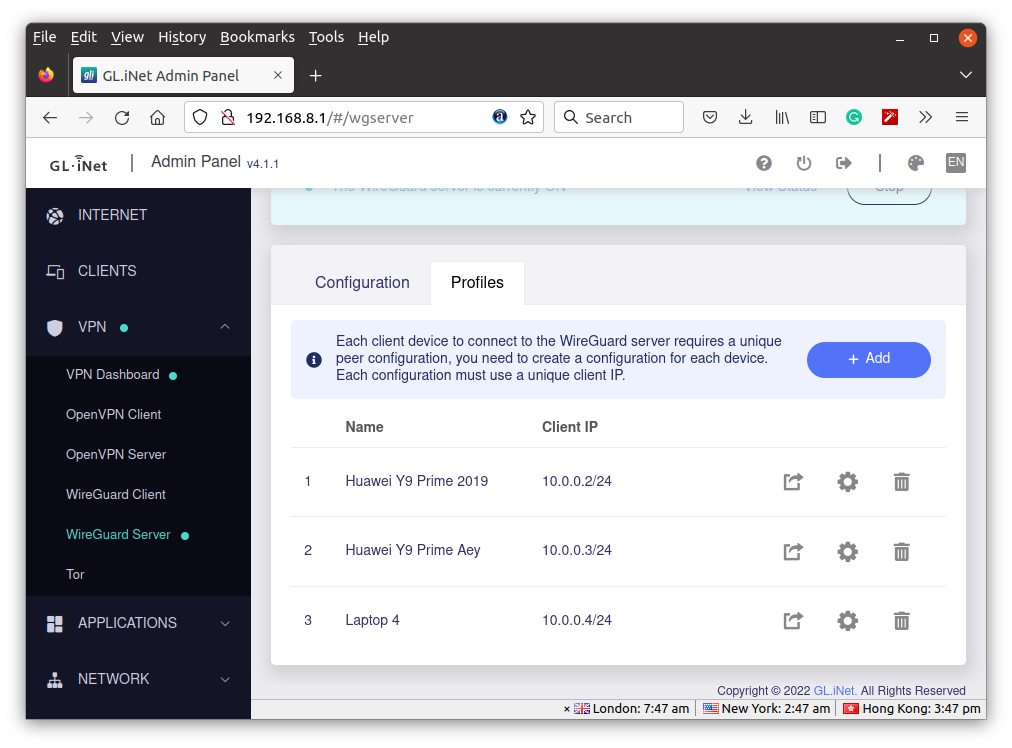

После настройки OpenVPN Server, конфигурация WireGuard Server оказалась довольно простой.

Ключевой момент — создание профилей для каждого устройства, которое должно подключаться к сети.

Затем можно нажать на значок со стрелкой, чтобы получить QR-код или файл конфигурации для каждого устройства. QR-код использовался с приложением WireGuard на Android, а конфигурационные файлы — в Ubuntu.

Затем можно нажать на значок со стрелкой, чтобы получить QR-код или файл конфигурации для каждого устройства. QR-код использовался с приложением WireGuard на Android, а конфигурационные файлы — в Ubuntu.

[Interface]

Address = 10.0.0.4/24

ListenPort = 2666

PrivateKey = <hidden>

DNS = 64.6.64.6

MTU = 1420

[Peer]

AllowedIPs = 0.0.0.0/0,::/0

Endpoint = Brume2.arlab1.cc:59506

PersistentKeepalive = 25

PublicKey = <hidden>

В Ubuntu 20.04 потребовалось установить пакет wireguard и одну зависимость:

sudo apt install wireguardСоздать файл /etc/wireguard/wg0.conf с конфигурацией, показанной выше, и запустить интерфейс:

sudo wg-quick up wg0Интерфейс должен отобразиться при выполнении ifconfig или ip command:

$ ifconfig wg0

wg0: flags=209<UP,POINTOPOINT,RUNNING,NOARP> mtu 1420

inet 10.0.0.4 netmask 255.255.255.0 destination 10.0.0.4

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 1000 (UNSPEC)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 7 bytes 1036 (1.0 KB)

TX errors 0 dropped 492 overruns 0 carrier 0 collisions 0но пинг до роутера Brume 2 в VLAN не проходил:

$ ping 10.0.0.1

PING 10.0.0.1 (10.0.0.1) 56(84) bytes of data.

64 bytes from 10.0.0.1: icmp_seq=1 ttl=64 time=0.494 ms

64 bytes from 10.0.0.1: icmp_seq=2 ttl=64 time=0.575 ms

64 bytes from 10.0.0.1: icmp_seq=3 ttl=64 time=0.560 msИнтерфейс можно отключить командой:

sudo wg-quick down wg0Для тестирования производительности использовался смартфон с SIM-картой DTAC и тарифом «MAX speed» до 60 ГБ данных в месяц.

Признаться, ожидания от «MAX speed» были несколько иными. Но поскольку используется AstroRelay, трафик, вероятно, проходит через выбранный японский сервер (для азиатской зоны), поэтому тестирование производительности может не иметь особого смысла… Важнее то, что сейчас отсутствует интернет-трафик, несмотря на подключение к VPN, и причина неизвестна, так как конфигурация не менялась. Сервер AstroRelay также не отвечает на ping-запросы… Позже попробую протестировать в другом месте с другим провайдером.

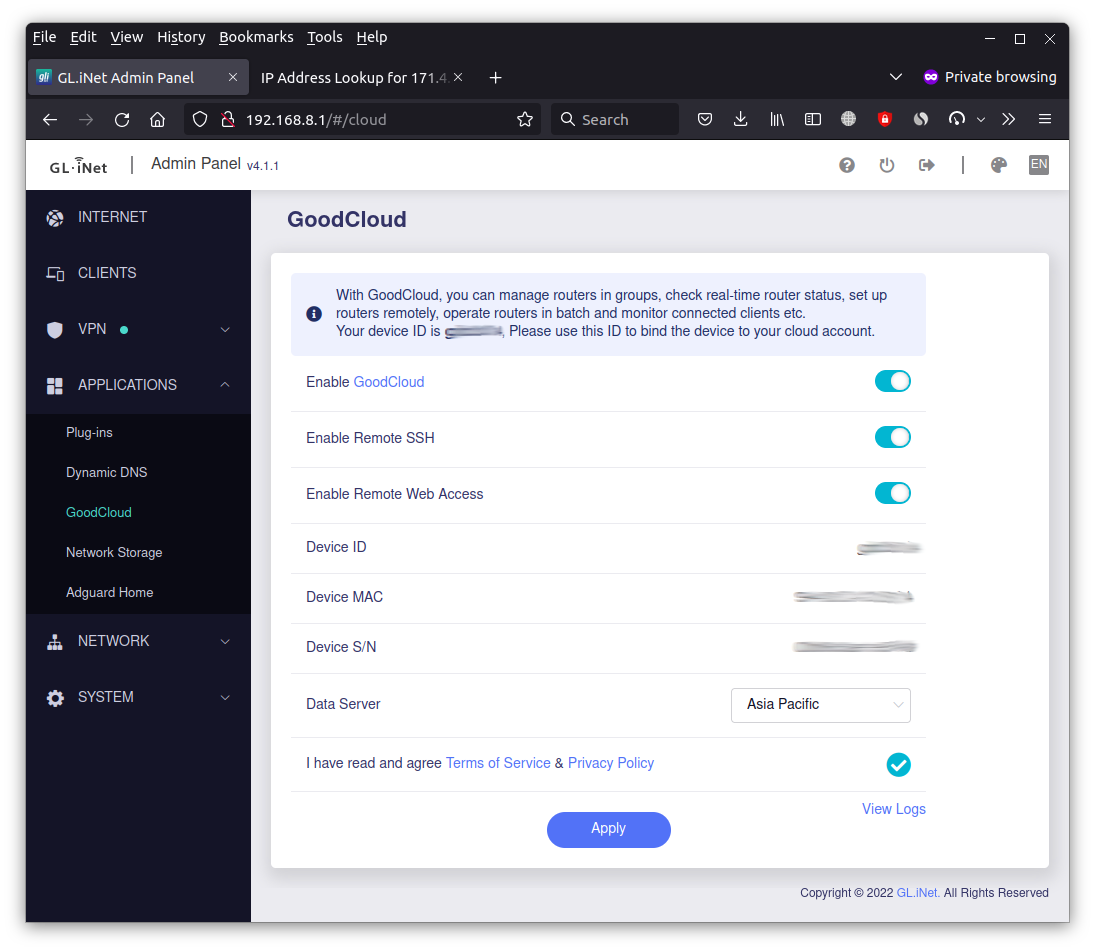

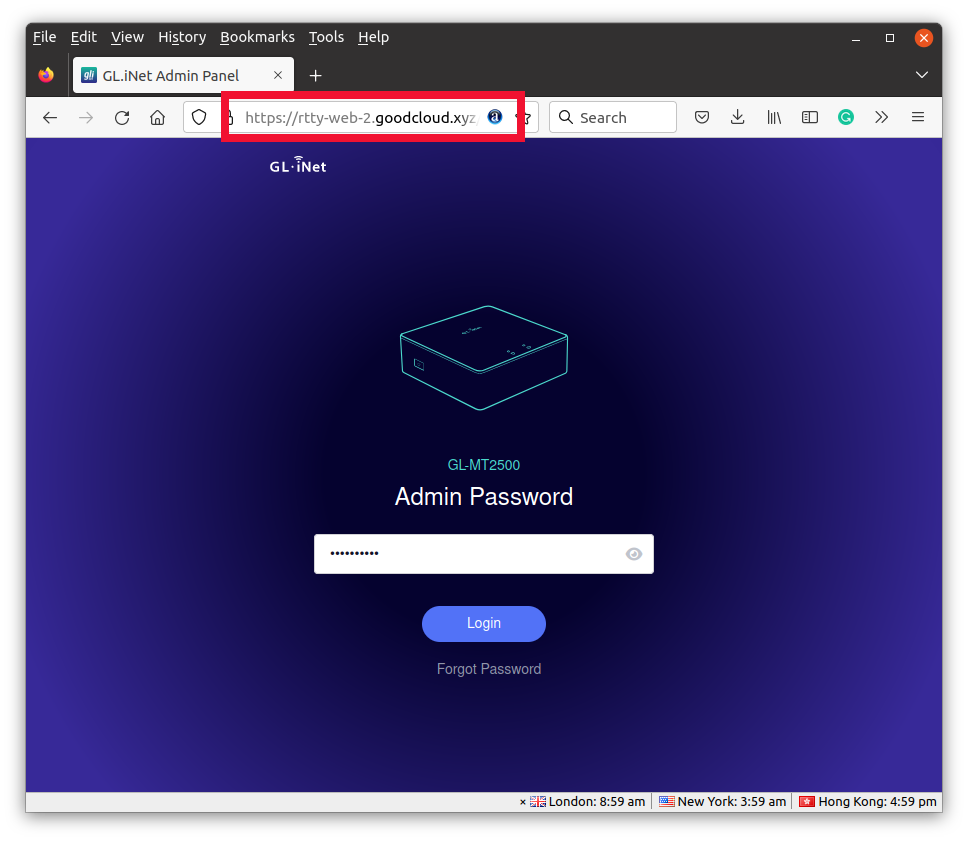

Удаленное управление через GoodCloud

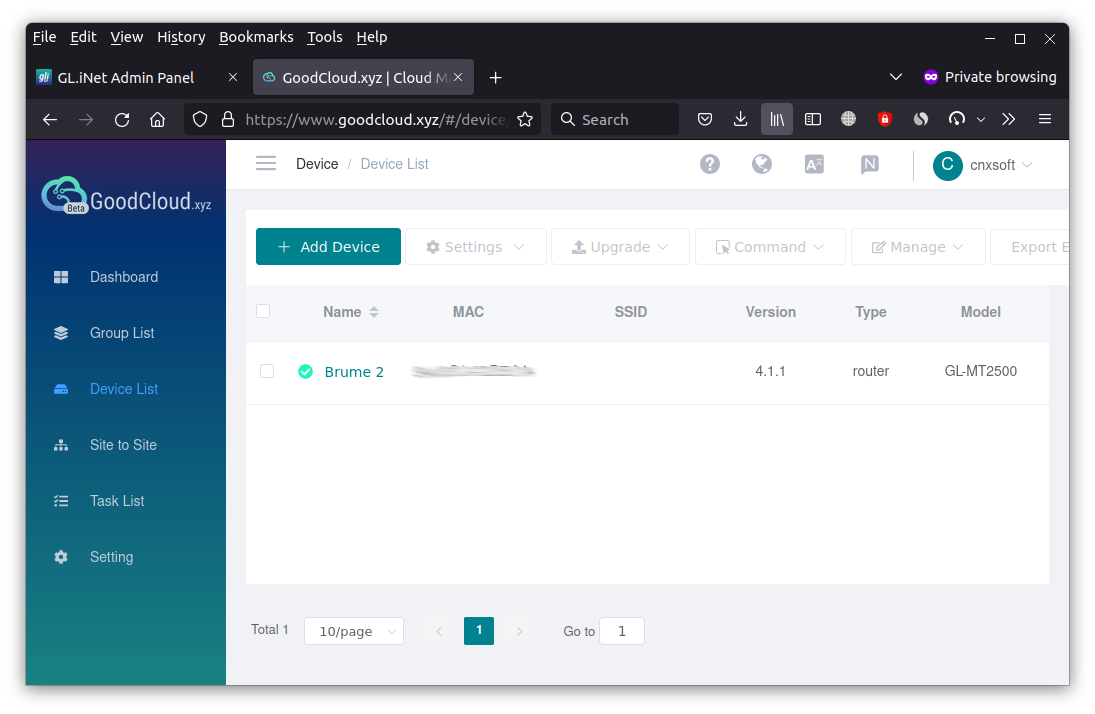

Для управления роутером Brume 2 вне локальной сети необходимо активировать GoodCloud.

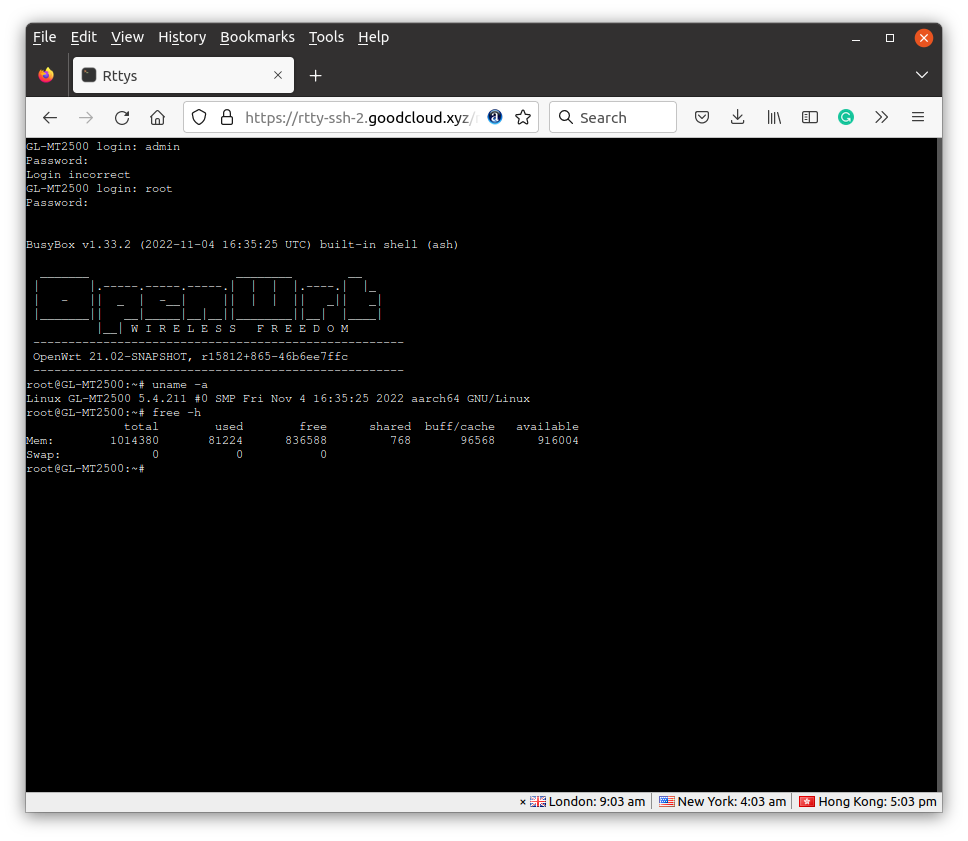

Поскольку панель управления будет иметь ограниченные возможности, может потребоваться включить удаленный SSH и/или Web Access. После регистрации на https://www.goodcloud.xyz/ должны отобразиться ваши устройства.

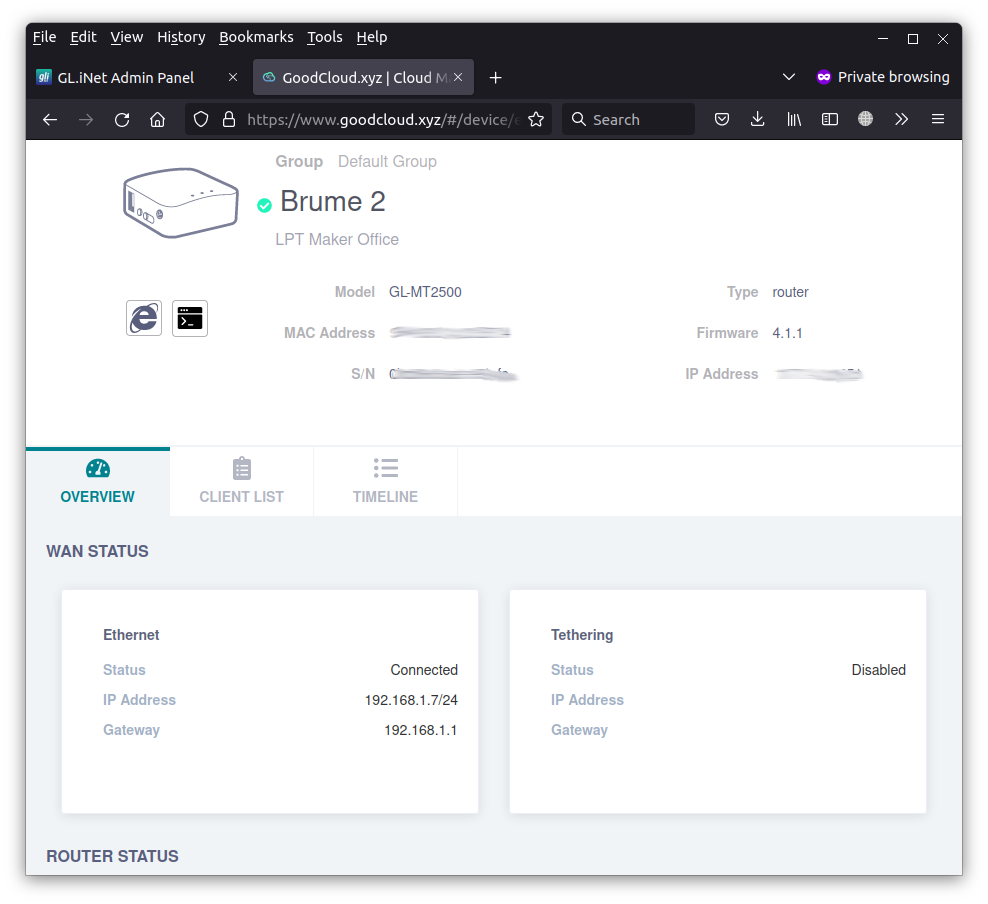

При клике на конкретное устройство отображается его статус, список клиентов, а также доступны функции перезагрузки и обновления прошивки.

Значок «Internet Explorer» слева предназначен для веб-доступа, а соседний — для SSH.

Это очень удобно, но для дополнительной безопасности можно отключить эти функции, если они не нужны.

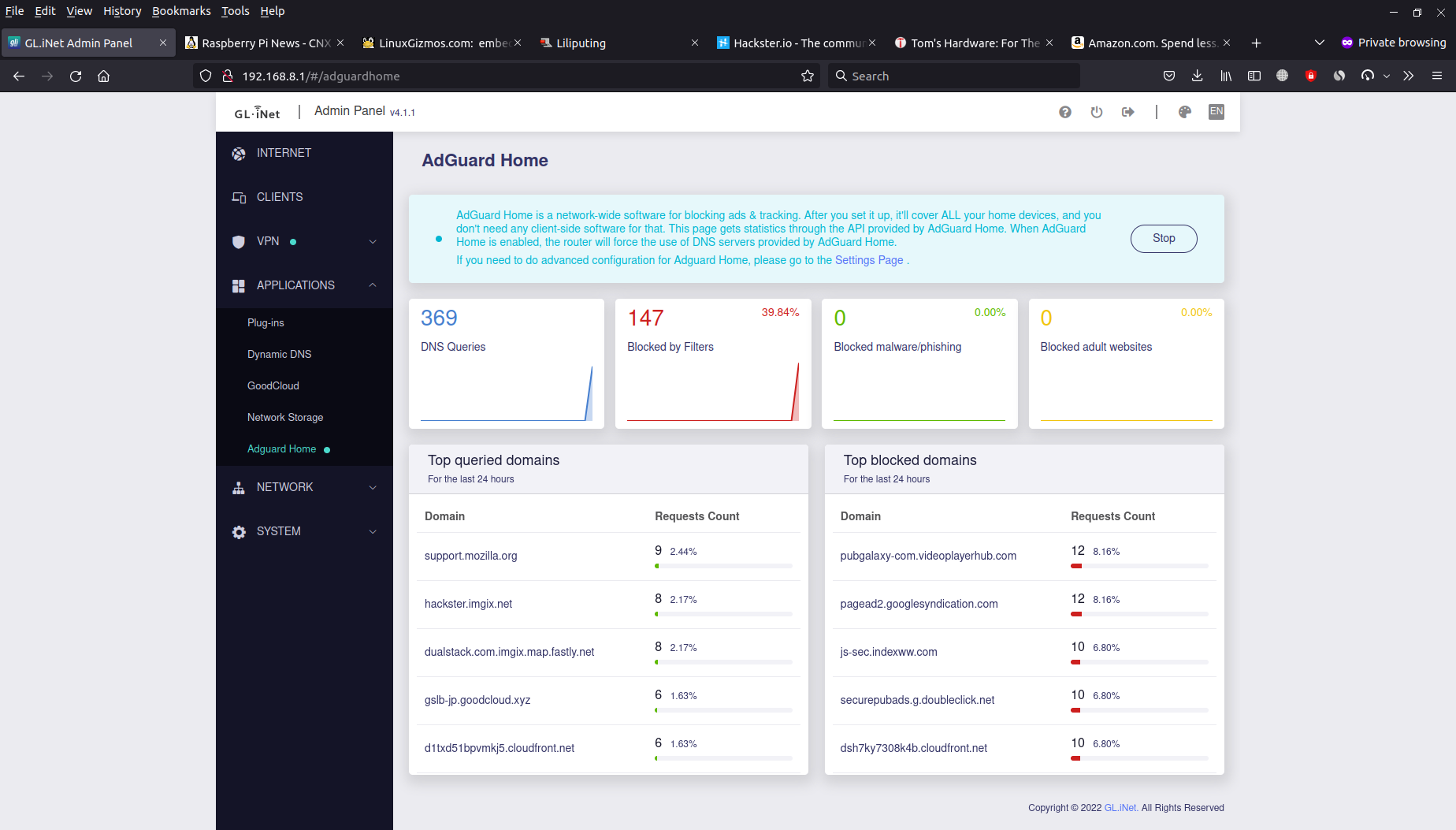

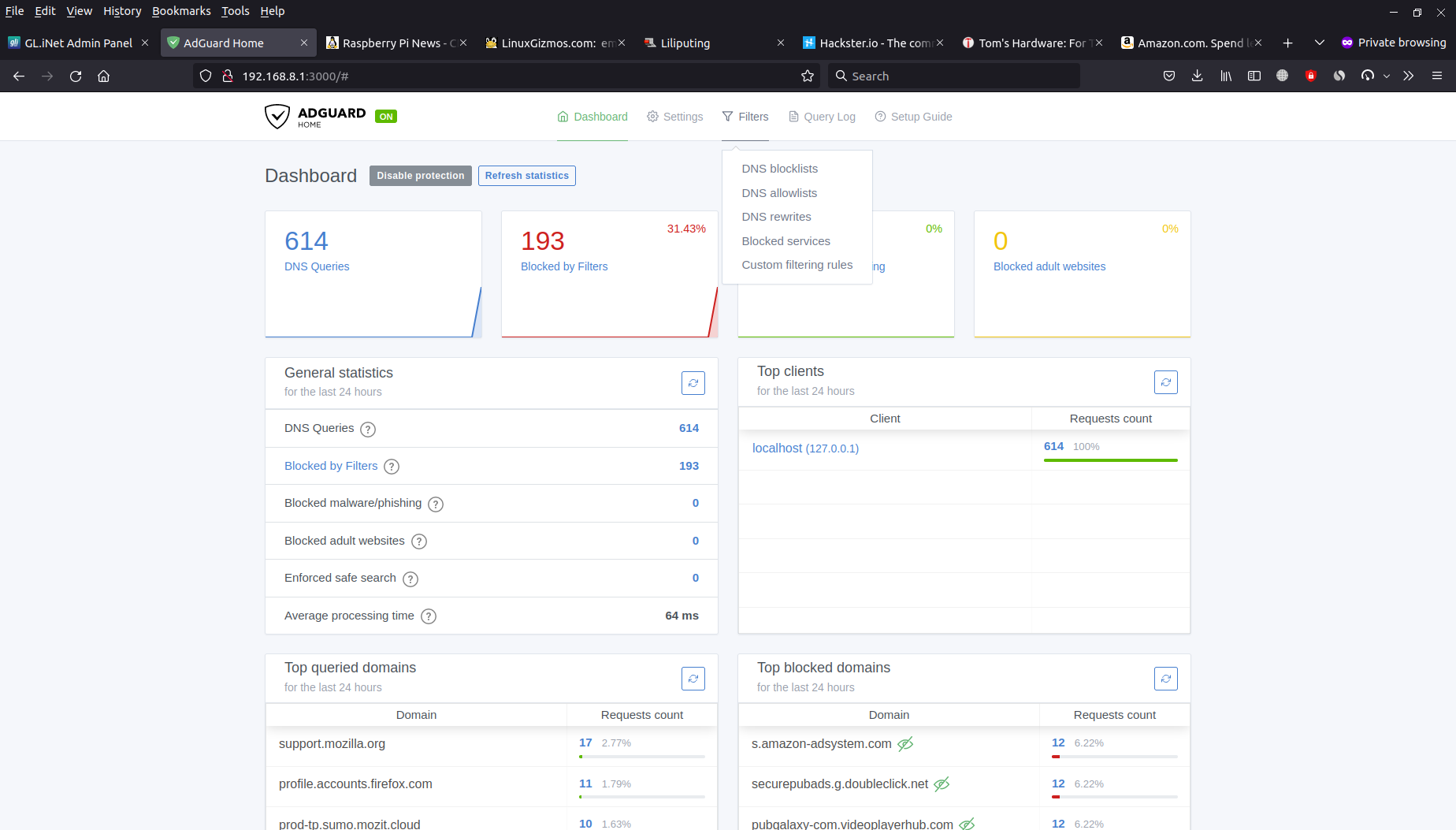

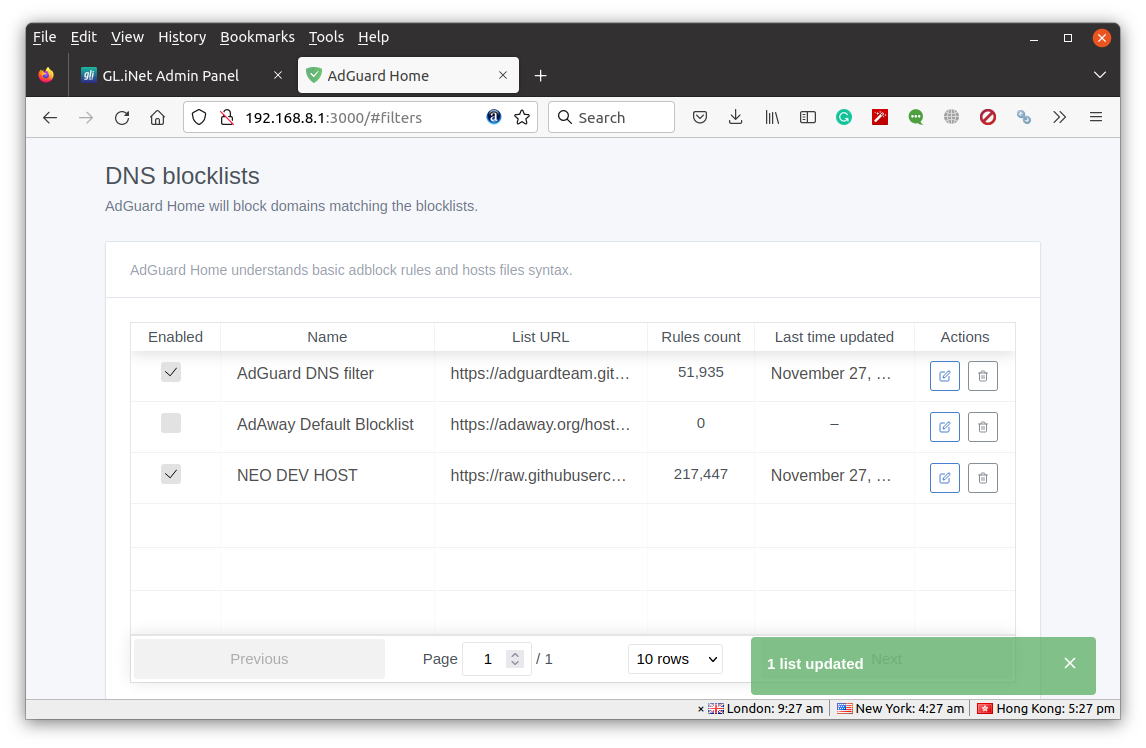

Adguard Home

Шлюз безопасности Brume 2 также оснащен Adguard Home для блокировки трекеров и рекламы на всех устройствах в сети. Активация осуществляется одним переключателем.

Это избавляет от необходимости устанавливать плагины вроде Adblock Ultimate или приложения типа Blokada на каждое устройство. Рендеринг страниц немного отличается: вместо рекламных баннеров остаются белые поля, что может выглядеть неаккуратно. Некоторые баннеры не блокируются, но в «Setting Page» панели управления можно добавить сайты или строки в черный или белый список.

Если разместить роутер перед точкой доступа Wi-Fi, он также будет фильтровать трекеры и рекламу для мобильных устройств без необходимости запуска отдельных программ, которые могут сокращать время автономной работы.

Заключение

Brume 2 — отличный компактный шлюз безопасности с поддержкой VPN, блокировкой рекламы и удаленным управлением, который в большинстве случаев очень прост в использовании. Однако возникли сложности с VPN-сервером из-за отсутствия публичного IP-адреса у провайдера, а документация по настройке обратного прокси (например, AstroRelay) требует доработки. Даже после нахождения решения, на следующий день серверы WireGuard и OpenVPN перестали работать. Полагаю, с публичным IP-адресом проблем бы не было. Adguard Home работал без нареканий в течение ~10 дней тестирования.

Тестировалась модель GL-MT2500A с металлическим корпусом, но доплата в $20 по сравнению с более легкой GL-MT2500 с пластиковым корпусом не кажется оправданной. Компания не стала добавлять термопрокладку для использования металлического корпуса в качестве радиатора, так как тесты показали, что это не требуется. Температура корпуса составляла около 40°C при комнатной температуре ~28°C.

Благодарю GL.iNet за предоставленный для обзора Brume 2 (GL-MT2500A). Устройство можно предзаказать за $79 , но, как уже отмечалось, GL-MT2500 с пластиковым корпусом за $59 может оказаться более выгодным вариантом. Поставки начнутся в следующем месяце.

Выражаем свою благодарность источнику, с которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.