Nordic Semi nRF52 – популярные беспроводные SoC Cortex-M4 с радиомодулями Bluetooth 5.0 и 802.15.4. APProtect (Access Port Protection) – это новая функция безопасности микроконтроллеров nRF52, разработанная для включения защиты от повторного чтения и отключения интерфейса отладки. Это должно помешать злоумышленнику получить копию прошивки, которая позволила бы ему/ей начать процесс обратного инжиниринга или получить доступ к некоторым конфиденциальным данным, таким как ключи и пароли.

Это все хорошо, за исключением того, что «LimitedResults» удалось обойти APProtect и навсегда воскресить интерфейс отладки на nRF52840-DK и мыши Bluetooth. Это требует физического доступа к оборудованию и основано на методе инжекции сбоя.

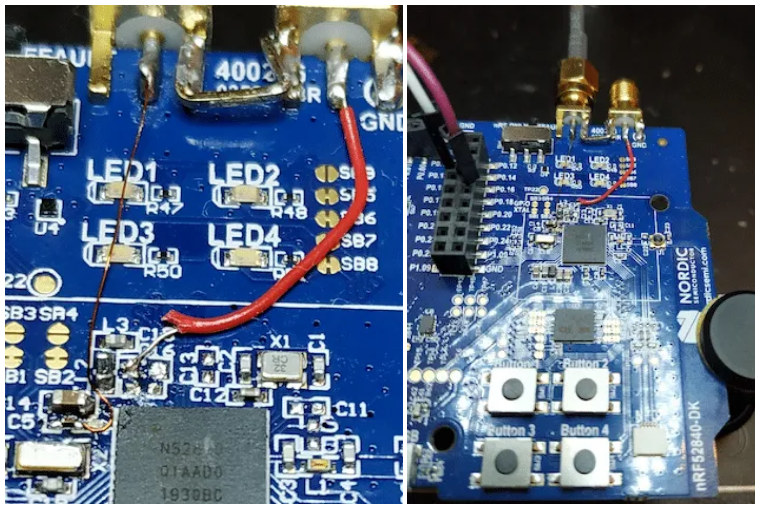

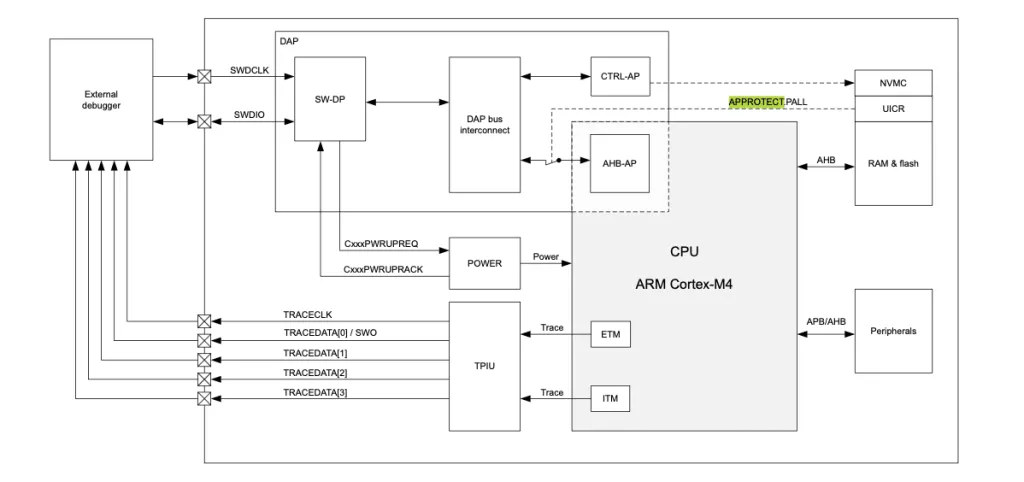

Как взломать APProtect подробно объясняются в блоге LimitedResults, но, в основном, ему сначала пришлось удалить некоторые конденсаторы и использовать недорогую самодельную систему сброса напряжения в сочетании с осциллографом, чтобы попытаться найти конкретный шаблон в потреблении энергии. Цель состояла в том, чтобы найти, когда регистры конфигурации информации о пользователе (UICR), где хранится значение APPROTECT, можно скопировать в ядро для настройки портов отладки (AHB-AP, CTRL-AP) и настроить APPROTECT, чтобы окончательно отключить интерфейс отладки.

Скрипт Python будет отвечать за включение осциллографа, установку различных параметров сбоя и сброс настроек платы, чтобы разрешить доступ к плате отладки AHB-AP и отправлять команды через OpenOCD. После сбоя процессор застрял в бесконечном цикле, но все еще можно получить доступ к регистру и считывать данные из флэш-памяти и SRAM. Этот хитрость не спасет вас навсегда, так как метод сбоя придется использовать после каждой перезагрузки. В конце концов он нашел способ сделать взлом постоянным:

- Дамп флэш-памяти на 0x00000000

- Дамп UICR в 0x10001000

- Удалите устройство: nrfjprog -f NRF52 –recover

- Снова перепрограммируйте nRF52, чтобы записать содержимое флэш-памяти и UICR (с правильным патчем значения APPROTECT, установленным в 0xFFFFFFFF).

В отдельном сообщение в блоге, он также описал как можно взломать Bluetooth-мышь.

Полагаем, что взлом не будет являться проблемой для большинства устройств nRF52, так как маловероятно, что кто-то решит взломать вашу Bluetooth-мышь, а носимые устройства большую часть времени будут на вас. Другое дело криптовалютные кошельки, так как кто-то, кто украл ваш кошелек, также может украсть ваш биткойн. Это, однако, потребует гораздо большего умения, и будет значительно труднее осуществить, так как нужно не только иметь возможность доступа к порту отладки на nRF52. Одним из таких продуктов является аппаратный криптографический кошелек V20, но могут быть и другие.

Компания Nordic Semi уже выпустила информационное уведомление об уязвимости безопасности, и, поскольку это аппаратная проблема, единственными мерами предосторожности являются предотвращение физического доступа к устройству или обнаружение и устранение нарушений в корпусе продукта. Nordic также отмечает, что «серия SoC серии nRF52, как и многие стандартные микроконтроллерные схемы, не защищена от методов инжекции неисправностей».

Выражаем свою благодарность источнику из которого взята и переведена статья, сайту cnx-software.com.

Оригинал статьи вы можете прочитать здесь.